Regierungen auf der ganzen Welt verschärfen die Vorschriften zur Cybersicherheit, und es stellt sich zunehmend die Frage, was dies für die Entwickler und Benutzer von eingebetteten Systemen bedeutet.

Sind eingebettete Systeme besonders anfällig für Angriffe auf die Cybersicherheit? Gibt es Rechtsvorschriften zur Cybersicherheit, die sich speziell auf die Sicherheit eingebetteter Systeme beziehen? Und wenn nicht, gilt die sich entwickelnde Gesetzgebung zur Cybersicherheit auch für eingebettete Systeme?

In diesem Artikel befassen wir uns mit den häufigsten Problempunkten für die Sicherheit eingebetteter Systeme, untersuchen die US-amerikanischen und weltweiten Gesetze und Vorschriften zur Cybersicherheit, die versuchen, diese Problempunkte zu beheben, und geben einen kurzen Überblick darüber, was Entwickler und Benutzer von eingebetteten Systemen tun können, um die Vorschriften zur Einhaltung der Cybersicherheit zu erfüllen.

Die Sicherheitslandschaft für eingebettete Systeme

Entwickler von eingebetteten Systemen arbeiten in einer riesigen Landschaft von eingebetteten Systemen, Tools und Methoden, um vernetzte Produkte herzustellen. Sie kommen aus vielen verschiedenen Disziplinen, darunter Software- und Hardware-Engineering, und bringen Fachwissen in einer Reihe von unterstützenden Wissensbereichen wie Kommunikationsprotokollen, Tests und Zertifizierung und mehr mit. Eine der am schnellsten wachsenden Disziplinen ist heute die Sicherheit eingebetteter Systeme.

Was ist ein eingebettetes System?

Ein eingebettetes System ist ein spezialisiertes, in sich geschlossenes Computersystem, das für die Ausführung bestimmter Aufgaben innerhalb eines größeren Systems oder Geräts konzipiert ist. Eingebettete Systeme finden sich in Anwendungen wie Unterhaltungselektronik, Automobilsystemen, medizinischen Geräten und industriellen Steuerungssystemen.

In der Industrie werden eingebettete Systeme häufig für Aufgaben wie die Steuerung und Automatisierung, die Überwachung von Prozessen, die Verwaltung von Geräten sowie die Datenerfassung und -analyse eingesetzt. In der Landwirtschaft zum Beispiel steuern eingebettete Systeme in Bewässerungssystemen den Zeitpunkt der Bewässerung, oft auf der Grundlage von Feuchtigkeitssensoren. Und in der Fertigung und in der Lieferkette steuern eingebettete Systeme Roboter, automatisierte Baugruppen und Kommissionier- und Verpackungsmaschinen. Auch in der Verbrauchertechnologie kommen eingebettete Systeme zur Automatisierung und Steuerung zum Einsatz, z. B. in intelligenten Heimgeräten, tragbaren Technologien, Haushaltsgeräten usw.

Es ist erwähnenswert, dass die meisten IoT Geräte ein eingebettetes System enthalten, obwohl nicht jedes eingebettete System ein IoT Gerät ist. IoT Konnektivität bedeutet, dass das eingebettete System nun von überall aus überwacht und verwaltet werden kann - aber auch von überall aus angegriffen werden kann.

Bleiben Sie auf dem Laufenden über die Gesetzgebung zur Cybersicherheit von Medizinprodukten

Laden Sie unser Whitepaper herunter

PDF herunterladen

Eingebettete Systeme, die mit dem Internet verbunden sind, erhöhen die Risiken für die Cybersicherheit

Wie jede Art von Technologie sind eingebettete Systeme für eine einzigartige Untergruppe von Cybersecurity-Angriffsvektoren anfällig. Dazu gehören Hardware-Sicherheitslücken und die Anfälligkeit für Angriffsstrategien wie Pufferüberläufe, Man-in-the-Middle und Denial-of-Service.

Diese Risiken sind natürlich nicht neu. Es gibt jedoch einen entscheidenden Aspekt, der sich geändert hat und eingebettete Systeme viel anfälliger macht als früher.

In der Vergangenheit funktionierten eingebettete Systeme in der Regel relativ isoliert, d. h. sie arbeiteten innerhalb eines Geräts oder einer Gerätegruppe, die mit einem internen Netz, aber nicht mit der Außenwelt verbunden war. Heute sind Geräte, die eingebettete Systeme verwenden, zunehmend mit dem Internet verbunden.

Die Verbindung eines Geräts mit dem Internet, indem es zu einem IoT Gerät wird, erhöht die Cybersicherheitsrisiken erheblich:

- Größere Angriffsfläche: Eingebettete Systeme, die mit dem Internet verbunden sind, werden zu einem Teil einer größeren digitalen Domäne, was sie anfälliger für Angriffe macht.

- Mangel an Sicherheitsprotokollen: Schlanke Sicherheitsprotokolle, die für isolierte Geräte entwickelt wurden, sind nicht ausreichend robust, wenn das System dem Internet ausgesetzt ist.

- Begrenzte Aktualisierungen und Patches: Updates und Patches für eingebettete Systeme halten selten mit der Schnelllebigkeit von Online-Bedrohungen Schritt.

- Integration mit anderen Systemen: Eingebettete Systeme, die mit dem Internet verbunden sind, werden häufig mit anderen verbundenen Systemen, z. B. Cloud- und Mobilanwendungen, integriert, was die Angriffsfläche weiter vergrößert.

Vor der Revolution von IoT mussten Angreifer ein Insider sein oder physisch in ein Gebäude eindringen, um einen Angriff zu starten. Heute sind eingebettete Systeme - mit all ihren Schwachstellen - einer globalen Hackergemeinschaft ausgesetzt.

Für Hacker leicht zu erreichen - für Benutzer schwer zu aktualisieren

Eingebettete Systeme weisen einzigartige Sicherheitsschwachstellen auf, sind aber auch schwieriger zu schützen als andere Technologien, und zwar aus drei Hauptgründen:

- Produktlebenszyklus: Im Gegensatz zu vielen anderen Technologien haben eingebettete Systeme eine Lebensdauer von Jahrzehnten - man denke an Flugzeuge, Verteidigungssysteme, Kraftwerke usw. Die Entwickler stehen vor der Herausforderung, bereits in der Entwurfsphase unbekannten, unvorhersehbaren Cybersicherheitsrisiken entgegenzuwirken.

- Schwierige Aktualisierung: Eingebettete Systeme können physisch schwer zu erreichen sein - man denke beispielsweise an Überwachungsstationen, die über ein großes Land verstreut sind, oder an das tief in einem Bergwerk eingebettete Kontrollsystem. Außerdem ist zu bedenken, dass batteriebetriebene Geräte nicht immer eingeschaltet und erreichbar sind, um Aktualisierungen durchzuführen.

- Mangel an Flexibilität: Der monolithische Charakter des Betriebssystems in einigen Systemen und die begrenzten Speicher- und Verarbeitungskapazitäten der eingebetteten Hardware schränken auch die Art der Sicherheitsmaßnahmen ein, die Entwickler nach der Markteinführung hinzufügen können.

Die Schwierigkeit, eingebettete Systeme zu aktualisieren, ist jedoch unterschiedlich - Smart-TVs oder Smartphones können häufig und ohne große Unannehmlichkeiten für den Endbenutzer aktualisiert werden, während industrielle Steuerungssysteme schwieriger zu aktualisieren sind.

Wie die Regulierung der Cybersicherheit auf die Bedrohungen reagiert

Die Schwierigkeit, eingebettete Geräte zu aktualisieren, führt manchmal dazu, dass die Hersteller zögern oder nicht in der Lage sind, auf Bedrohungen zu reagieren. Die besten Hersteller werden immer das tun, was nötig ist, um eine hohe Cybersicherheit zu gewährleisten, aber andere tun nur das Minimum. Mit anderen Worten: Das ist eine Aufgabe für die Regulierungsbehörden.

Cybersecurity-Vorschriften für eingebettete Systeme

Es gibt keine speziellen Vorschriften für eingebettete Systeme. Nichtsdestotrotz fallen eingebettete Systeme aufgrund der Art und der Anwendungen des Geräts, das das eingebettete System enthält, unter die Vorschriften zur Einhaltung der Cybersicherheit.

So könnte beispielsweise ein medizinisches Gerät wie ein Röntgengerät, das einen eingebetteten Controller enthält, unter die Cybersicherheitsvorschriften für medizinische Geräte fallen. Ebenso könnte die eingebettete Technologie in einem Gerät von IoT - zum Beispiel ein angeschlossenes Thermometer - unter die Cybersicherheitsvorschriften von IoT fallen.

Wir können nicht alle Gesetze zur Cybersicherheit, die für eingebettete Systeme gelten, umfassend behandeln, aber in diesem Abschnitt geben wir einen Überblick darüber, wie umfangreich (und wie neu) viele dieser Vorschriften sind.

Neue Cybersicherheitsvorschriften in den USA

In den USA sind zahlreiche Bemühungen zur Verbesserung der Cybersicherheit im Gange, von denen einige auch für Geräte mit eingebetteten Systemen gelten. Dazu gehören Gesetze, die die Sicherheitsanforderungen von IoT abdecken, sowie sektorspezifische Vorschriften, die z. B. das Gesundheitswesen und Finanzdienstleistungen betreffen.

Nehmen wir zum Beispiel vernetzte medizinische Geräte. Im Jahr 2022 wurde das FDA-Gesetz dahingehend geändert, dass eine Anforderung für vernetzte medizinische Geräte hinzugefügt wurde - einschließlich der Notwendigkeit, Geräte zu überwachen, während sie auf dem Markt sind, einer Software-Stückliste (SBOM) und Zeitfenstern für Patches.

Die neue Gesetzgebung hat Auswirkungen auf die eingebetteten Systeme, die in vernetzte medizinische Geräte integriert sind. In ähnlicher Weise würden im Bereich der Finanzdienstleistungen die Anforderungen z. B. des Payment Card Industry Data Security Standard (PCI-DSS) für die eingebetteten Systeme in Geräten gelten, die Zahlungskartendaten verarbeiten.

Was die kalifornischen Vorschriften zur Cybersicherheit betrifft, so hat Kalifornien das Gesetz SB-327 verabschiedet, das die Cybersicherheit und den Datenschutz im Bereich IoT regelt und die Hersteller verpflichtet, jedem Gerät ein eindeutiges, vorprogrammiertes Passwort zuzuweisen. Auch das kalifornische Gesetz IoT (SB-327) verpflichtet die Hersteller, angemessene Sicherheitsmaßnahmen zu treffen.

Was die Bundesvorschriften zur Cybersicherheit betrifft, so konzentriert sich der IoT Cybersecurity Improvement Act of 2020 auf IoT Geräte, die von Bundesbehörden verwendet werden, wirkt sich aber dennoch indirekt auf Verbraucherprodukte aus. Da IoT Geräte in der Regel eingebettete Systeme enthalten, bedeutet dies wiederum, dass das Gesetz Auswirkungen auf die Cybersicherheit eingebetteter Technologien hat.

Globale Cybersicherheitsvorschriften

Die EU-Vorschriften haben eine große Reichweite, da die Hersteller weltweit sicherstellen müssen, dass ihre Geräte den Vorschriften entsprechen, um sie auf dem EU-Markt verkaufen zu können - was bedeutet, dass die EU-Gesetze weltweit gelten. Zu den Gesetzen in der EU, die die Cybersicherheit eingebetteter Systeme beeinflussen können, gehören:

- Funkanlagen-Richtlinie (RED): Gilt für Geräte, die Funkausrüstungskomponenten wie Bluetooth- oder Wi-Fi-Module enthalten, unabhängig davon, ob diese Geräte letztendlich miteinander verbunden sind oder nicht, was wiederum häufig mit einem eingebetteten System im Gerät einhergeht.

- Vorschriften für Medizinprodukte (MDR) und In-vitro-Diagnostika (IVDR): In diesen Vorschriften sind die Anforderungen an die Cybersicherheit von Medizinprodukten in der EU festgelegt, einschließlich Überwachung nach dem Inverkehrbringen, Meldung von Vorfällen, Rückverfolgbarkeit und Tests.

- NIS2-Richtlinie: Gilt für hochkritische Sektoren, in denen häufig eingebettete Systeme eingesetzt werden, wobei der Schwerpunkt auf der Sicherheit von Netz- und Informationssystemen liegt.

Andere Gesetze wie die Allgemeine Datenschutzverordnung (GDPR) und das EU-Cybersicherheitsgesetz werden ebenfalls Auswirkungen auf die eingebettete Technologie haben, während es Anzeichen dafür gibt, dass das Gesetz über die Widerstandsfähigkeit gegen Cyberangriffe (Cyber Resilience Act, CRA ) viele Anwendungen abdecken wird, in denen eingebettete Systeme alltäglich sind.

Einzelne Länder wenden auch ihre eigenen Gesetze an. So hat beispielsweise das japanische Ministerium für Wirtschaft, Handel und Industrie (METI) im Jahr 2020 sein IoT Security and Safety Framework (IoT-SSF ) angekündigt. Der Rahmen bewertet Sicherheitsmaßnahmen für IoT Geräte und Systeme sowie neue Risiken, die durch die Integration von Cyberspace und physischen Räumen entstehen.

IoT Cybersicherheitsstandards hinter der Gesetzgebung

Es ist erwähnenswert, dass einige der in diesem Abschnitt zusammengefassten Vorschriften und Richtlinien auf bestehenden IoT Cybersicherheitsstandards wie EN 303 645 und IEC 62443-4-2 basieren.

Daher ist es ratsam, bei der Bewertung des Entwurfs von vernetzten eingebetteten Systemen die umfassenderen Sicherheitsstandards von IoT zu berücksichtigen.

Insbesondere für Produkte, die 2024 und später nach Europa geliefert werden, sollten die Hersteller den Nachweis erbringen, dass ihre Produkte diese Normen erfüllen, oder bei Bedarf eine Zertifizierung durch Dritte einholen.

In den USA gibt es außerdem das NIST Cybersecurity for IoT Program, NISTIR 8259A: Core Device Cybersecurity Capability Baseline (29. Mai 2020), das von den Herstellern von IoT Geräten berücksichtigt werden sollte.

Sicherheitsanforderungen für IoT Geräte

Wir haben dargelegt, warum die Cybersicherheit von eingebetteten Systemen so wichtig wird: Geräte mit eingebetteter Technologie sind jetzt häufig auch IoT Geräte, einfach weil wir in einer stärker vernetzten Welt leben.

Grundlegende Sicherheitsanforderungen für eingebettete Systeme in IoT

Um IoT Geräte und die darin enthaltenen eingebetteten Systeme abzusichern, muss man mit bewährten Verfahren für die Sicherheit eingebetteter Systeme beginnen. Dazu gehören bewährte Techniken wie:

- Vertrauenswurzel , die wesentliche Funktionen für vertrauenswürdiges Booten, Kryptografie, Beglaubigung und sichere Speicherung bereitstellt. Die Root of Trust wird verwendet, um private Kryptoschlüssel (verschlüsselte Daten) vertraulich und unverändert zu halten, geschützt durch Hardware-Mechanismen.

- Sicheres Booten, das die von einem Geräte-Vertrauensanker bereitgestellte Signatur nutzt, um sicherzustellen, dass die auf einem Gerät laufende Software authentisch ist und nicht manipuliert wurde.

- Schutz des ausführbaren Bereichs, der bestimmte Speicherbereiche als nicht ausführbar kennzeichnet, so dass der Versuch, Maschinencode in diesen Bereichen auszuführen, eine Ausnahme verursacht.

- Stack Canaries, die es dem Betriebssystem ermöglichen, einen Stack-Pufferüberlauf zu erkennen, bevor bösartiger Code ausgeführt wird.

Die Gerätehersteller müssen auch sicherstellen, dass sie sich während des gesamten Lebenszyklus eines Produkts an die sich verändernden Bedrohungen einer Online-Welt und an die damit verbundenen Vorschriften und Regelungen für die Cybersicherheit anpassen können.

Sicherheitsanforderungen in IoT Architektur

Die rasante Entwicklung der Cybersicherheitsrisiken bedeutet, dass die Sicherheitsfunktionen der Geräte verwaltet werden müssen , sobald sie auf dem Markt sind. Zu den Strategien zur Erfüllung der heutigen Sicherheitsanforderungen in der Architektur von IoT gehören:

- Verwaltung des Produktlebenszyklus: Nutzen Sie Cloud-basierte Überwachungs- und Aktualisierungsdienste, um die Einhaltung der Cybersicherheitsvorschriften in jeder Phase des Lebenszyklus eines Geräts zu gewährleisten, von der Zulassung bis zum Ende der Nutzungsdauer.

- Transparenz und Konformität: Führen Sie eine umfassende Analyse durch, um eine benutzerdefinierte SBOM zu erstellen und gleichzeitig während der gesamten Lebensdauer des Geräts auf Schwachstellen zu achten. So können Hersteller ihre Transparenzverpflichtungen erfüllen, indem sie kritische Schwachstellen identifizieren, sobald sie auftreten.

- Reaktion auf Bedrohungen: Behalten Sie die Fähigkeit bei, kritische Updates zur Behebung neu auftretender Schwachstellen umgehend zu veröffentlichen, während das eingebettete System in der Benutzerumgebung arbeitet.

Diese Vorschläge zu machen, ist natürlich der einfache Teil. Sie im Zusammenhang mit eingebetteten Systemen zu implementieren ist eine andere Frage. Hier kommt es auf das Toolset an.

Digi-Lösungen für die Sicherheit eingebetteter Systeme

Entwickler, Systemintegratoren und Hersteller benötigen ein integriertes IoT Sicherheitssystem, mit dem sie die Sicherheit einer Flotte von IoT Geräten über den gesamten Produktlebenszyklus hinweg verwalten können: von der Markteinführung bis zum Ende der Lebensdauer.

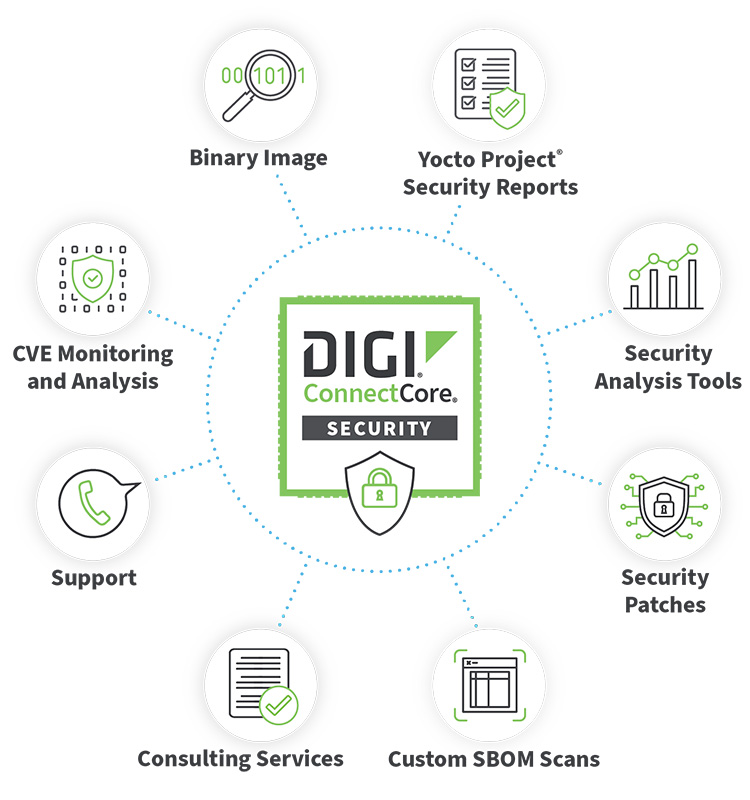

Digi unterstützt den gesamten Lebenszyklus der Entwicklung, des Testens, der Sicherheitsintegration und des laufenden Managements mit einer vollständigen Suite von Entwicklerbausteinen - einschließlich der Digi ConnectCore Familie hochintegrierter System-on-Module - und Tools für schnelles Produktdesign, drahtlose Integration, eingebettete Sicherheit und laufendes Lebenszyklusmanagement.

Dazu gehört die Nutzung unseres IoT Sicherheits-Frameworks Digi TrustFence®, das Herstellern die einfache Integration von Gerätesicherheit, Geräteidentität und Datenschutzfunktionen in ihr Produktdesign ermöglicht. In Kombination mit der Nutzung von Diensten wie Digi ConnectCore® Security Services, die Bedrohungen überwachen, sobald das Gerät in Betrieb ist, und die es Herstellern ermöglichen, Korrekturen für identifizierte Schwachstellen zu integrieren, und Digi ConnectCore Cloud Services zur sicheren Veröffentlichung und Bereitstellung von Geräte-Updates, um neuen Bedrohungen zu begegnen.

Indem sie von Anfang an auf Sicherheit ausgelegt sind und ein aktives Sicherheitsmanagement über den gesamten Produktlebenszyklus hinweg gewährleisten, können OEMs, die mit eingebetteten Systemen arbeiten, die wachsende Zahl von IoT und branchenspezifischen Vorschriften zur Cybersicherheit für eingebettete Systeme erfüllen. Die SOM-Suite von Digi sowie die Entwickler-Tools und -Services können Ihnen helfen, diese Ziele zu erreichen. Und wenn Sie technische Unterstützung benötigen, um Ihr vernetztes System durch den Produktentwicklungszyklus zu bringen, damit es schnell auf den Markt kommt und alle heutigen Anforderungen erfüllt, kann Digi Wireless Design Services Ihnen helfen.

Sie können mehr darüber erfahren, wie Digis Palette an Management- und Sicherheitslösungen für eingebettete Systeme Ihr Unternehmen bei der Einhaltung der Cybersicherheit unterstützen kann besuchen Sie die Seite Digi ConnectCore Embedded Solutions hier.

Nächste Schritte