Für die Vereinigten Staaten geht es bei der Cybersicherheit vor allem um Resilienz. Aus diesem Grund hat das Weiße Haus im Juli 2023 seine aktualisierte Cybersicherheitsstrategie mit dem Titel "A Path to Resilience" veröffentlicht. Die Strategie zielt darauf ab, kritische Infrastrukturen, den globalen Cyberspace und die US-Geheimdienste gegen Cyberangriffe zu stärken.

In einer Zeit, in der neue Technologien wie künstliche Intelligenz und Quantencomputer sowohl Chancen als auch Bedrohungen bieten, kommt FIPS 140-2 eine wichtige Rolle bei der Verbesserung der Cybersicherheit zu.

Dieser Cybersicherheitsstandard wird zwar von den Regierungen der USA und Kanadas verwendet, kann aber von jedermann übernommen werden. Dieser Artikel beschreibt den Zweck dieses Standards sowie wichtige Anwendungsfälle und empfiehlt FIPS-validierte Produkte, die Ihre Anforderungen unterstützen können.

FIPS 140-2 Übersicht

FIPS steht für "Federal Information Processing Standards", und 140-2 ist die derzeit gültige Version. Das National Institute of Standards and Technology (NIST) hat diese Norm entwickelt, um sensible Regierungsdaten vor Hackern zu schützen. FIPS 140-2 gilt für alle kryptografische Hardware, Software und Firmware, die zugelassene Sicherheitsfunktionen implementieren.

Mit anderen Worten: Damit kryptografische Module den Anforderungen entsprechen, müssen sie die in der Norm beschriebenen Funktionen integrieren. Wenn Ihre kryptografischen Module die Validierungsanforderungen nicht erfüllen, können Sie Ihre Lösungen daher nicht an die Regierung verkaufen. Wenn Sie sich fragen, wie diese Anforderungen aussehen, finden Sie hier einen kurzen Überblick.

FIPS 140-2 hat 4 ansteigende Sicherheitsstufen, die Sie in unserem FIPS 140-2 Technical Brief nachlesen können.

Anwendungsfälle für den kryptografischen Standard FIPS

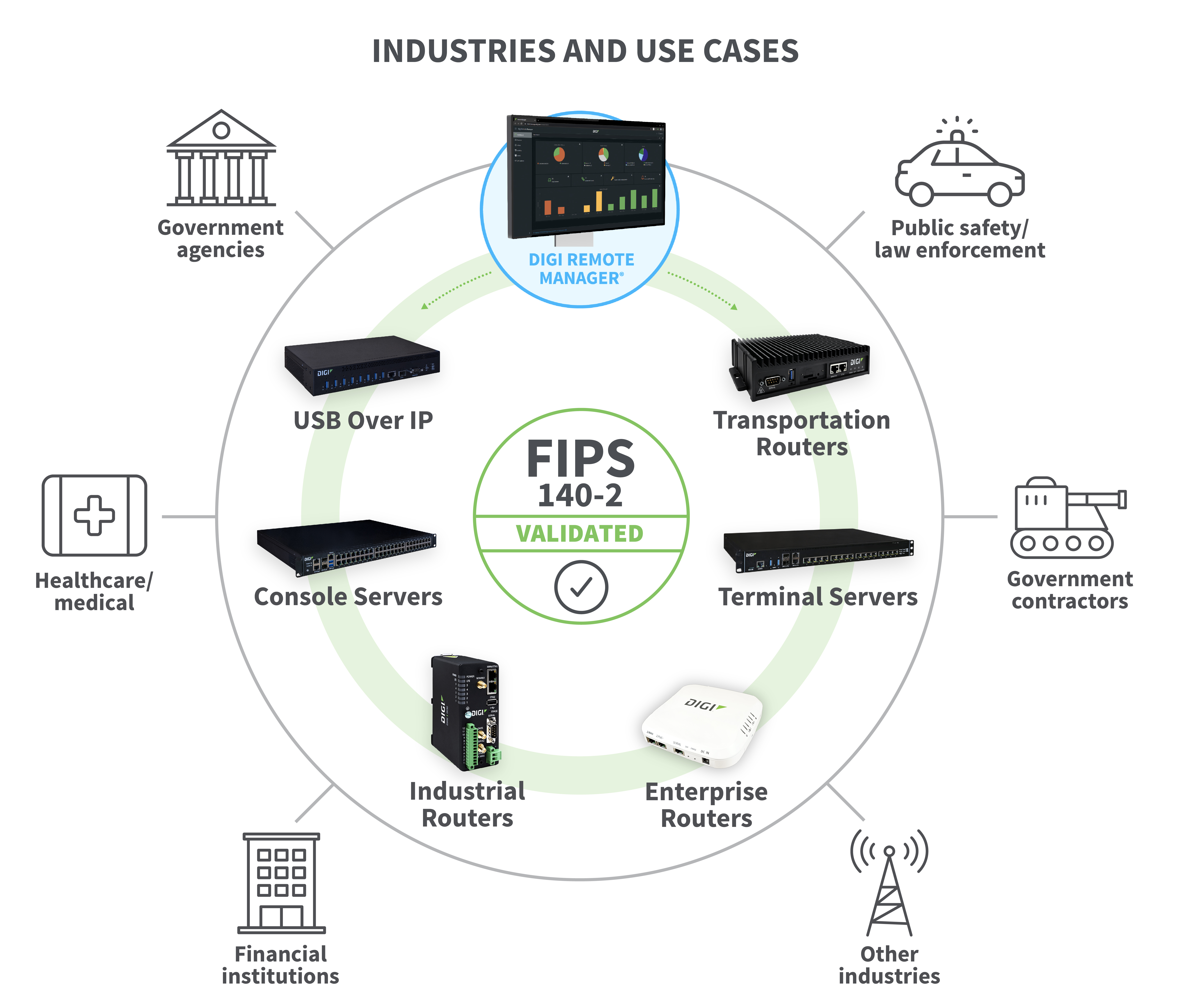

Die Einhaltung der FIPS 140-2-Norm durch kryptografische Module (Hardware und Software), die Kommunikation und Daten verarbeiten, hilft Behörden und staatlichen Auftragnehmern gleichermaßen, einen Standardrahmen für den Schutz von Daten, Abläufen und Vermögenswerten vor Cyber-Bedrohungen einzuhalten. Neben den geforderten staatlichen Anwendungen gibt es weitere Anwendungsfälle wie kritische Infrastrukturen, Fertigung, Transport und mehr. Im folgenden Abschnitt gehen wir auf einige Anwendungsfälle in Behörden und darüber hinaus ein.

Anwendungen, für die eine FIPS 140-2-Validierung erforderlich ist

- Regierungsbehörden und Auftragnehmer: Die US-Regierung ist einer der größten Konsumenten und Produzenten digitaler Daten. Datensicherheit ist von größter Bedeutung. Aus diesem Grund ist die FIPS 140-2-Validierung für alle Einrichtungen erforderlich, die mit kontrollierten, nicht klassifizierten Informationen (CUI) umgehen. Dazu gehören Hunderte von Regierungsbehörden, darunter das FBI, das Verteidigungsministerium und die US-Grenzschutzbehörde, sowie alle Auftragnehmer des Verteidigungsministeriums und andere Dienste, die Verträge mit der Regierung abschließen.

- Strafverfolgung: Die Strafverfolgungsbehörden nutzen das Criminal Justice Information System (CJIS), was bedeutet, dass sie auf hochsensible Informationen zugreifen. Aus diesem Grund sind die Polizeikräfte verpflichtet, FIPS 140-2-validierte Geräte zu verwenden. Darüber hinaus verwenden sie Geräte wie automatische Kennzeichenlesegeräte (ALPR) als Teil ihres Arsenals an fahrzeuginternen Technologien, die Daten übertragen und gemeinsam nutzen. Die Einhaltung des FIPS 140-2-Standards gewährleistet die Sicherheit von ALPR-Daten bei der Speicherung und Übertragung von Nummernschilddaten.

- Finanzdienstleistungen: Die Finanzbranche ist eine der am stärksten regulierten Branchen der Welt. Finanzinstitute, die Teil der Bundesregierung sind, einschließlich der IRS und der Federal Reserve, sind verpflichtet, FIPS 140-2-validierte Geräte zu verwenden, um Finanzdaten vor Cyberbedrohungen zu schützen. Zunehmend übernehmen auch andere Finanzdienstleister und -institutionen diesen Standard als Maßstab für die Cybersicherheit.

- Medizinische Einrichtungen: Ähnlich wie Finanzinstitute sind auch Einrichtungen, die der staatlichen Gerichtsbarkeit unterliegen, verpflichtet, FIPS 140-2-validierte Geräte zu verwenden. Darüber hinaus müssen Einrichtungen, die HIPAA-konform sein müssen, den Standard befolgen, und die meisten Gesundheitseinrichtungen müssen zum Schutz von Patientendaten konform sein. Die Risiken sind hoch. So wurde beispielsweise Quest Diagnostics Opfer eines Cyberdiebstahls, bei dem über 12 Millionen vertrauliche Patientendaten gestohlen wurden, als Angreifer eine Webseite zur Bezahlung von Lieferanten hackten. Die Einhaltung von FIPS 140-2 kann Herstellern von medizinischen Geräten und Anbietern von Software für das Gesundheitswesen dabei helfen, sicherzustellen, dass ihre Verschlüsselungsmethoden sensible Patientendaten und die Sicherheit der medizinischen Geräte schützen, von denen das Leben der Patienten abhängt.

Weitere Anwendungen, bei denen die Einhaltung von FIPS 140-2 vorteilhaft ist

Die Vorteile der FIPS 140-2-Konformität können nicht hoch genug eingeschätzt werden, da jedes Unternehmen heutzutage seine Cybersicherheit angesichts der immer raffinierteren Hacker verbessern muss. FIPS 140-2 reduziert das Angriffsprofil von Organisationen, die mit Kundendaten und Finanztransaktionen umgehen, drastisch

- Herstellung: Plasma Ruggedized Solutions stellt konforme Beschichtungen, Verguss- und Verkapselungsdienstleistungen her, die speziell für die FIPS-Zulassung entwickelt wurden. Mit anderen Worten: Die Produkte des Unternehmens beschichten empfindliche Elektronik, um den Zugriff auf Daten zu verhindern, die auf behandelten Leiterplatten gespeichert sind. Das Unternehmen bietet sogar spezielle Maßnahmen an, die sicherstellen, dass sich das Produkt selbst zerstört, wenn es weitere Manipulationen wie unbefugtes Eindringen, Modifikationen oder Reverse Engineering feststellt.

- Energie- und Versorgungsunternehmen: Die Energieinfrastruktur, einschließlich Gas-, Wasser- und Stromversorgungsunternehmen, ist von zentraler Bedeutung für alles, was wir tun. Sie sind entscheidend für unsere Wirtschaft und Lebensweise. Sie sind außerdem in hohem Maße mit Tausenden von Endpunkten verbunden, zu denen Stromerzeugung, Energieversorger und sogar intelligente Zähler gehören. Deshalb müssen sie vor immer raffinierteren Cyberangriffen geschützt werden. Neben negativer Presse und Rufschädigung können Hacker auch finanziellen Schaden anrichten und wertvolles geistiges Eigentum stehlen. So haben beispielsweise jüngste Cyberangriffe im Energiesektor die Fernsteuerung von Windkraftanlagen lahmgelegt und zu Datenverstößen bei sensiblen Kundeninformationen geführt. Um Cyber-Bedrohungen vorzubeugen, müssen alle Endgeräte und Daten auf höchstem Niveau geschützt werden. Versorgungsunternehmen, die sich gegen Cyberangriffe wappnen wollen, können alle Verschlüsselungsmodule nach FIPS 140-2 validieren lassen.

- Cloud-Rechenzentren: Anbieter von Cloud-Diensten wie Google Cloud, IBM, AWS, Dell und Microsoft verwenden alle eine nach FIPS 140-2 validierte Verschlüsselung. Dies bedeutet, dass sowohl die übertragenen als auch die gespeicherten Daten mit einer FIPS-validierten Verschlüsselung verschlüsselt werden.

- Unbemannte Fahrzeuge: Unbemannte Fahrzeuge reichen von unbemannten Flugzeugen wie Drohnen über unbemannte Unterwasserfahrzeuge bis hin zu selbstfahrenden Autos. Da praktisch alle unbemannten Fahrzeuge von Computersystemen gesteuert werden, hat die Sicherung der übertragenen Daten und Informationen weiterhin höchste Priorität. DJI, ein Drohnen- und Robotikunternehmen, hat für einige seiner Drohnen die Validierung nach FIPS 140-2 beantragt. Nach Angaben von DJI gewährleisten alle Drohnen mit der DJI Core Crypto Engine, dass die Kunden "mit vertrauenswürdigen, maßgeblichen und weltweit anerkannten Sicherheitsstandards behandelt werden". Viele Kunden von DJI sind Vertreter der Bundesregierung oder arbeiten im Auftrag der Regierung, daher ist es nur logisch, dass DJI die FIPS-Validierung für seine Produkte anstrebt.

- Autonome Fahrzeuge: Mit der Verbesserung der Technologien für autonomes Fahren werden softwaregesteuerte, künstlich intelligente Fahrzeuge für die Zukunft der Mobilität immer wichtiger. Diese Fahrzeuge sind für einen sicheren Betrieb in hohem Maße auf Daten und Kommunikation angewiesen, weshalb die Cybersicherheit weiterhin ein großes Risiko darstellt. Der vorläufige Bericht des US-Verkehrsministeriums aus dem Jahr 2022 mit dem Titel Cybersecurity Best Practices for the Safety of Motor Vehicles" (Bewährte Verfahren für die Sicherheit von Kraftfahrzeugen ) zitiert FIPS 140-2, um sicherzustellen, dass kryptografische Techniken für die vorgesehene Anwendung aktuell und nicht veraltet sind".

Arbeiten Sie mit einem vertrauenswürdigen Lösungsanbieter

Obwohl die Arbeit innerhalb oder als Lieferant für die Bundesregierung die Einhaltung der Anforderungen von FIPS 140-2 voraussetzt, kann jede Organisation, die ein hohes Maß an Cybersicherheitsschutz benötigt, den Standard übernehmen. Genau dabei kann Digi helfen. Seit 1985 leistet Digi Pionierarbeit in der drahtlosen Kommunikation. Heute bietet Digi alles von sensorbasierten Lösungen und einer hochentwickelten Fernüberwachungsplattform bis hin zu professionellen Full-Service-Design-, Implementierungs- und Zertifizierungsteams. Wenn es um Cybersicherheit geht, sind Sie bei uns in guten Händen.

Obwohl die Arbeit innerhalb oder als Lieferant für die Bundesregierung die Einhaltung der Anforderungen von FIPS 140-2 voraussetzt, kann jede Organisation, die ein hohes Maß an Cybersicherheitsschutz benötigt, den Standard übernehmen. Genau dabei kann Digi helfen. Seit 1985 leistet Digi Pionierarbeit in der drahtlosen Kommunikation. Heute bietet Digi alles von sensorbasierten Lösungen und einer hochentwickelten Fernüberwachungsplattform bis hin zu professionellen Full-Service-Design-, Implementierungs- und Zertifizierungsteams. Wenn es um Cybersicherheit geht, sind Sie bei uns in guten Händen.

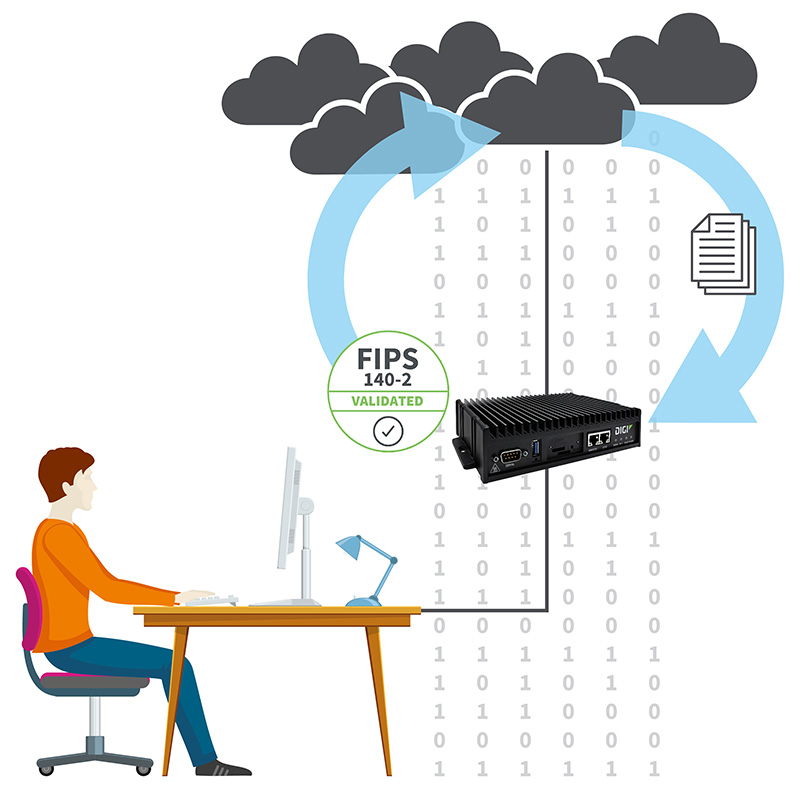

Digi-Lösungen unterstützen FIPS 140-2 auf der gesamten Palette von Geräten, die auf dem Digi Accelerated Linux Betriebssystem (DAL OS) basieren. Die vollständige Liste finden Sie auf unserer FIPS 140-2 Technologieseite.

Die Verschlüsselung ist einfach zu implementieren. Digi Remote Manager Digi's Cloud-basierte Lösung zur Überwachung und Verwaltung von Geräten ermöglicht einen einfachen Prozess, um Geräte auf dem neuesten Stand zu halten. Aktualisieren Sie einfach Ihre Firmware und schalten Sie FIPS ein. Das war's. Sie müssen sich nicht mit teuren und komplizierten Lösungen herumschlagen. Der Ansatz von Digi bedeutet, dass Ihre Systeme einfach und ohne zusätzliche Kosten regelmäßige Updates erhalten.

Nächste Schritte