Viele Fachleute würden gerne das Remote Desktop Protocol (RDP) als Eckpfeiler in ihren Industrieumgebungen einsetzen, um die Fernüberwachung, Konfiguration und Fehlerbehebung kritischer Systeme wie SPS, HMIs und SCADA-Server zu ermöglichen.

RDP ist ein Netzwerkkommunikationsprotokoll von Microsoft, das es Benutzern ermöglicht, eine Fernverbindung zu einem anderen Computer herzustellen. Seine Bequemlichkeit geht jedoch mit einer hohen Sicherheitsverantwortung einher.

In der heutigen gefährlichen Cybersicherheitslandschaft ist eine ungesicherte RDP-Verbindung so, als würde man seine Hausschlüssel an Fremde weitergeben. Eine kompromittierte RDP-Verbindung kann den Betrieb lahmlegen, Produktionslinien unterbrechen und sogar Sicherheitsprotokolle gefährden.

RDP-Sicherheitsrisiken lauern im Verborgenen

RDP birgt eine Vielzahl von Sicherheitsrisiken, unter anderem:

- Angriffsflächen im Netzwerk: Damit RDP funktioniert, müssen Sie die Ports zu Ihrem Gerät im Netzwerk offen lassen. Leider wird RDP oft mit schwachen Standardeinstellungen ausgeliefert, z. B. mit deaktivierter Network Level Authentication (NLA) und leicht zu erratenden Passwörtern, was es für Brute-Force-Angriffe sehr anfällig macht.

- Uneingeschränkter Zugriff: Standardmäßig erlaubt RDP den Zugriff von jeder externen IP-Adresse, was die Angriffsfläche und das Angriffspotenzial erhöht.

- Seitliche Bewegung: Von Ihrem kompromittierten System aus können sie sich Zugang zu anderen wertvollen Ressourcen innerhalb Ihres Netzwerks verschaffen.

Traditionelle Prozesse für RDP-Sicherheit reichen nicht aus

Traditionell empfehlen Sicherheitsexperten die folgenden Schritte, um Ihren RDP-Zugang zu sichern:

- Aktivieren Sie Network Level Authentication (NLA): Damit wird eine zusätzliche Sicherheitsebene geschaffen, indem vor dem Verbindungsaufbau eine Benutzerauthentifizierung erforderlich ist.

- Beschränken Sie den Zugang und die Ports: Beschränken Sie den RDP-Zugriff auf bestimmte IP-Adressen und Ports, um zu verhindern, dass zufällige Versuche Ihr System erreichen.

- Verwenden Sie sichere Passwörter und Multi-Faktor-Authentifizierung (MFA): Komplexe Passwörter und MFA stellen eine große Hürde für Angreifer dar und erschweren es ihnen, Ihren Schutz zu überwinden.

- Halten Sie sie auf dem neuesten Stand: Die zeitnahe Behebung von Sicherheitslücken ist von entscheidender Bedeutung, da veraltete Software ein leichtes Einfallstor für Angreifer bietet.

- Erwägen Sie Alternativen: Prüfen Sie sichere Alternativen wie VPNs oder spezielle Fernzugriffslösungen, vor allem für Hochrisikoszenarien. In der Praxis erlauben nur sehr wenige Unternehmen RDP ohne ein VPN. Aber die Kosten/Komplexität des VPN bringen ihre eigenen Probleme mit sich, und bei VPNs gab es in letzter Zeit Probleme, die ihren Schutz unbrauchbar gemacht haben. Dies ist vor allem dann eine schlechte Nachricht, wenn die RDP-Konfiguration auf der Grundlage des VPN-Schutzes lose/offen ist.

Leider ist keine dieser Maßnahmen absolut sicher. Sie haben immer noch offene Angriffsflächen im Netzwerk, und Angreifer können von einem System zum nächsten wechseln. Und obwohl VPNs Ihre Daten verschlüsseln, können sie langsam und unzuverlässig sein und je nach Anbieter und Nutzerpraktiken Datenschutzbedenken aufwerfen.

Die ideale Lösung für die Absicherung Ihrer entfernten Systeme besteht darin, alle Sicherheitsprobleme zu lösen und gleichzeitig den vollständigen RDP-Zugriff zu ermöglichen. Es gäbe keine Angriffsflächen (keine ungeschützten Ports), alle Daten wären verschlüsselt, der Zugriff würde nur kryptografisch authentifizierten Personen gewährt, und seitliche Bewegungen wären nicht erlaubt (es sei denn, sie werden genehmigt).

Klingt unmöglich? Mit SSH No Ports ist es das nicht.

Verstärken Sie Ihre RDP-Sicherheit mit SSH No Ports

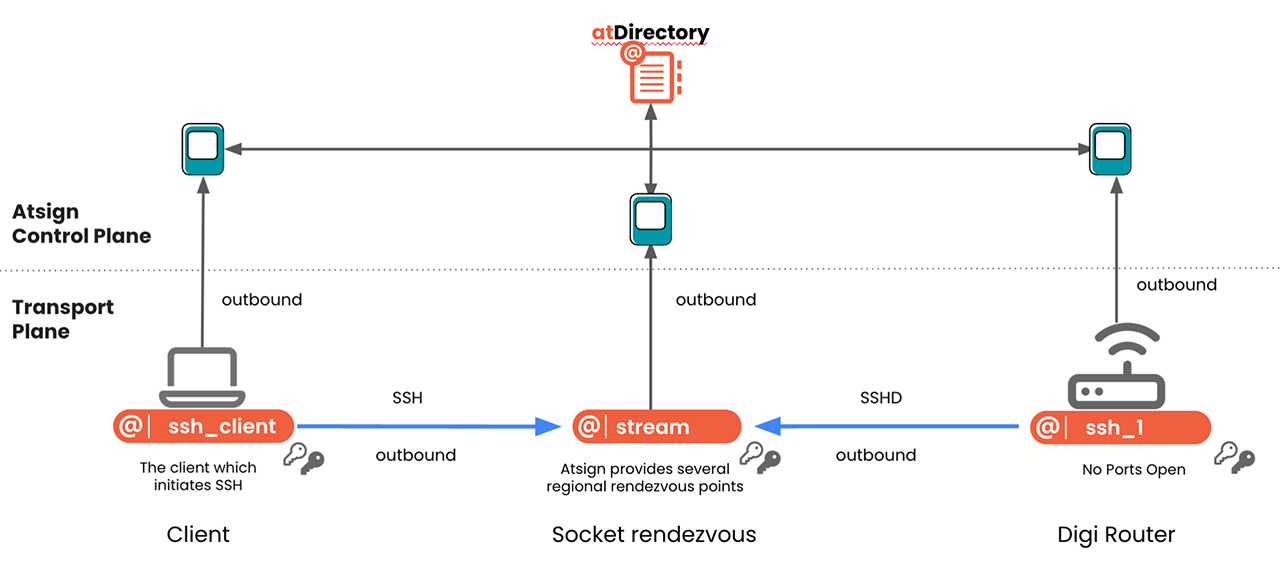

Atsigns SSH No Ports Lösung eliminiert dieses Risiko durch die Schaffung eines sicheren Tunnels, der mit einer verschlüsselten Kontrollebene instanziiert wird. Stellen Sie sich dies als einen privaten Korridor für Ihre Daten vor, der durch eindeutige, sicher auf Ihren Geräten gespeicherte Schlüssel geschützt ist.

Erhöhte RDP-Sicherheit mit SSH No Ports:

- Keine offenen Ports mehr: SSH No Ports beseitigt die Notwendigkeit offener Netzwerkports, die ein häufiges Ziel für Angreifer darstellen. Durch die Beseitigung dieser Schwachstelle wird Ihre RDP-Sicherheitslage erheblich gestärkt.

- Ende-zu-Ende-Verschlüsselung: Alle durch den Tunnel übertragenen Daten werden mit Schlüsseln verschlüsselt, die an der Grenze geschnitten werden. Dies gewährleistet den Datenschutz, selbst wenn sie von böswilligen Akteuren abgefangen werden.

- Kryptografische Authentifizierung: Jeder Zugriffsversuch wird mit robusten kryptografischen Methoden verifiziert, wodurch unbefugte Benutzer blockiert werden und Ihr System noch sicherer wird.

- Geringere seitliche Bewegungen: Bei der Implementierung in alle Ihre Netzwerkgeräte werden seitliche Bewegungen praktisch eliminiert.

Im Gegensatz zu herkömmlichen Methoden sind bei SSH No Ports keine komplexen Firewall-Konfigurationen oder die Verwaltung zahlreicher Passwörter erforderlich. Dies vereinfacht die Sicherheitsverwaltung und optimiert die Zugriffskontrolle.

RDP mit SSH ohne Ports verwenden

Mit SSH No Ports ist der nahtlose RDP-Zugang einfach:

- Erstellen Sie den sicheren Tunnel: Der SSH No Ports-Client erstellt einen verschlüsselten Tunnel zum entfernten RDP-Server und baut eine sichere Verbindung auf.

- Nutzen Sie das vertraute RDP: Ihr vorhandener RDP-Client stellt eine sichere Verbindung über diesen verschlüsselten Tunnel her und bietet Ihnen das gewohnte RDP-Erlebnis.

Über RDP hinaus: Eine vielseitige Lösung

Die Vorteile von SSH No Ports gehen über RDP hinaus. Es kann sichere Verbindungen für jedes TCP-Protokoll herstellen, z. B. VNC, HTTPS, ICA usw.

Vereinfachte Bereitstellung mit Digi Routern

Der Einsatz von SSH No Ports umfasst zwei Schlüsselkomponenten:

- SSH No Ports Daemon: Dieser läuft auf Ihrem Digi IX40 oder Digi EX50 Router innerhalb eines sicheren Digi Containers für zusätzlichen Schutz.

- SSH-Client ohne Ports: Dieser einfach zu installierende Client ist für verschiedene Plattformen verfügbar, darunter Linux, MacOS und Windows.

Mit SSH No Ports erreichen Sie ein neues Maß an Sicherheit und Benutzerfreundlichkeit für den Fernzugriff. Eliminieren Sie ungeschützte Ports, nutzen Sie robuste Verschlüsselung, genießen Sie vielseitige Protokollunterstützung und profitieren Sie von einer vereinfachten Bereitstellung - alles in einer umfassenden Lösung.

Für weitere Informationen und eine kostenlose 2-wöchige Testversion von SSH No Ports besuchen Sie noch heute www.Noports.com.

Nächste Schritte

Über den Autor

Colin Constable ist Mitbegründer und CTO von Atsign, einem Unternehmen, das sichere Fernzugriffslösungen wie NoPorts entwickelt. Diese innovative Technologie ermöglicht sichere Verbindungen zu Geräten ohne offene Ports, wodurch die Angriffsfläche für Hacker erheblich reduziert wird. Mit über 40 Jahren Erfahrung im Technologiebereich leitet Colin Atsign beim Aufbau eines sichereren und privateren Internets.

Colin Constable ist Mitbegründer und CTO von Atsign, einem Unternehmen, das sichere Fernzugriffslösungen wie NoPorts entwickelt. Diese innovative Technologie ermöglicht sichere Verbindungen zu Geräten ohne offene Ports, wodurch die Angriffsfläche für Hacker erheblich reduziert wird. Mit über 40 Jahren Erfahrung im Technologiebereich leitet Colin Atsign beim Aufbau eines sichereren und privateren Internets.