Wir möchten, dass das Problem verschwindet. Die besten Köpfe der Hightech-Branche arbeiten ständig daran, Bedrohungen der Cybersicherheit zu identifizieren, sie zu erkennen, bevor sie Schaden anrichten können, und sie auf jede erdenkliche Weise zu vereiteln. Sollten all diese Bemühungen nicht letztlich dazu führen, dass die Gerätesicherheit kein Problem mehr darstellt?

Leider lautet die Antwort nein. Die Gründe dafür sind vielfältig. Es gibt auch Hightech-Gehirne, die es sich zur Aufgabe gemacht haben, Dinge zu knacken, Schutzmaßnahmen zu umgehen, Chaos anzurichten und Sicherheitslücken zu finden, um sie zu überwinden - möglicherweise aus denselben Gründen, aus denen Menschen Berge besteigen: um zu sagen, dass sie es getan haben.

Das Problem bleibt also bestehen. Es kostet unsere Gesellschaft Milliarden. Und es ist jedermanns Problem. Aber wer ist eigentlich dafür verantwortlich, Schutzmaßnahmen zu ergreifen und die Cyberkriminalität zu stoppen? In diesem Beitrag sprechen wir über die Rollen und Verantwortlichkeiten im Bereich der Cybersicherheit.

IoT Gerätesicherheit: Wessen Aufgabe ist es?

Wenn dies eine Testfrage in einer Hochschulprüfung wäre, hätten Sie eine Reihe von Multiple-Choice-Antworten, wie z. B.:

A. Der Gerätehersteller, der das Gerät ursprünglich herstellt.

B. Der Systemintegrator, der das Gerät in ein Endbenutzerprodukt einbaut.

C. Der Wiederverkäufer mit Mehrwert, der das Gerät an die Verbraucher vertreibt.

D. Der Kunde, der das Gerät oder das Drittanbieterprodukt in der Endbenutzerumgebung installiert oder einrichtet.

E. Alle der oben genannten Punkte.

Die Antwort mag für einige überraschend sein, aber sie lautet natürlich "E. Alles von oben". Jeder entlang der Kette von der Herstellung über die Integration bis hin zur Verwendung des Produkts spielt eine Rolle dabei, sicherzustellen, dass das Gerät richtig eingerichtet ist, um unsachgemäßen Zugriff, Geräte-Hacking und Malware-Angriffe zu vereiteln.

Viele Menschen glauben, dass Sicherheit vollständig vom Gerätehersteller implementiert werden kann oder dass es möglich ist, ein sicherheitsorientiertes Softwareprogramm zu installieren, um Hackerangriffe zu erkennen und zu vereiteln. Tatsächlich ist echte Gerätesicherheit aber eine Kombination aus Technologien, Prozessen und Best Practices.

Warum Gerätesicherheit einen mehrgleisigen Ansatz erfordert

Es gibt mehrere Hauptgründe, warum die Gerätesicherheit mehrere Technologien und Praktiken in der gesamten Kette von der Herstellung bis zur Endnutzung erfordert:

- Jedes Unternehmen hat einen anderen Sicherheitsbedarf. Einzelhandels- und Finanzinstitute, die Transaktionen verarbeiten, benötigen ein hohes Maß an Sicherheit, um Kundendaten zu schützen. Organisationen des Gesundheitswesens, die mit sensiblen persönlichen Daten umgehen, benötigen ebenfalls ein sehr hohes Maß an Sicherheit. Am anderen Ende des Spektrums gibt es viele Anwendungsfälle, in denen keine extreme Sicherheit erforderlich ist und es keinen Sinn macht, die zusätzlichen Maßnahmen zu ergreifen, da dies zu zusätzlichen Kosten für den Verbraucher führt.

- Die Bedrohungen ändern sich. Die heute verwendeten Technologien und Praktiken reichen möglicherweise nicht aus, um die Angreifer von morgen zu vereiteln. Weitere Informationen finden Sie in unserem früheren Beitrag " Lessons Learned from the KRACK Vulnerability".

- Verbraucher wollen nicht für die Menge und Art der eingebauten Sicherheit bezahlen, die Unternehmen benötigen.

Gerätesicherheit aus der Sicht des Herstellers

Lassen Sie uns über die wichtigsten Sicherheitsmaßnahmen sprechen, die von Ihrem Gerätehersteller in das Produkt integriert werden sollten, wenn Sie ein Systemintegrator oder ein Wiederverkäufer sind, damit andere in der Kette weiter unten angemessene Sicherheitsmaßnahmen umsetzen können. Wenn Sie beispielsweise die eingebetteten Module und Hochfrequenzprodukte eines oder mehrerer Anbieter in Ihr Produktdesign integrieren möchten, ist es wichtig, die in der Fertigungsphase getroffenen Sicherheitsmaßnahmen zu überprüfen.

In diesen Fällen müssen die Geräte eine sichere Funktionalität ermöglichen. Es liegt in der Verantwortung des Geräteherstellers, sichere Funktionen einzubauen, die dann vom Integrator oder Endbenutzer implementiert werden können. Als Best Practice sollte der Hersteller einen umfassenden Satz von Kontrollen einbauen, die bei Bedarf aktiviert werden können. Diese Kontrollen sind im Wesentlichen die Gesetze, die das Produkt regeln und sicherstellen, dass es sich auf sichere Weise verhält. In diesem Artikel bezeichnen wir diesen Satz von Kontrollen als "Hersteller-Sicherheitsrahmen".

Lassen Sie uns zur Veranschaulichung einige konkrete Beispiele betrachten.

Beispiel 1: Ein Sicherheitsmerkmal, das in einem Gerät implementiert ist

In diesem Beispiel wird eine Funktion namens "Secure Boot" besprochen. Der Zweck von "Secure Boot" ist es, sicherzustellen, dass kein unautorisierter Code auf dem Gerät läuft. Bei Digi zum Beispiel haben wir zu diesem Zweck eine Reihe von Kontrollen innerhalb unseres Hersteller-Sicherheits-Frameworks definiert.

Zu den Steuerelementen, die wir dem sicheren Hochfahren zugewiesen haben, gehören die folgenden:

- Wenn das Gerät hochfährt, werden alle Codeobjekte, die geladen werden, kryptografisch als vom Gerätehersteller stammend verifiziert.

- Wenn Software aktualisiert wird, werden alle Updates kryptografisch als vom Gerätehersteller stammend verifiziert.

Obwohl wir die sichere Boot-Steuerung benötigen, hat unser Entwickler viele technische Optionen, wie er sie implementieren kann. Wenn wir beispielsweise die CPU eines Herstellers beschaffen, muss unser Entwickler zunächst die Fähigkeiten dieser Komponente bewerten, um zu bestimmen, wie die Steuerung implementiert werden soll. Wenn die CPU die High Assurance Boot (HAB)-Funktion bietet, kann der Digi-Entwickler die HAB-Funktion auf dem zu entwickelnden Produkt implementieren, um die Anforderungen an die sichere Boot-Steuerung zu erfüllen.

Dieses Sicherheits-Framework stellt sicher, dass während der Entwicklung des Produkts eine ganze Reihe von kritischen Sicherheitskontrollen eingebaut wird, lässt dem Entwickler aber dennoch eine gewisse Wahlmöglichkeit hinsichtlich der Methode. Wenn alle Sicherheitskontrollen vorhanden sind und die Entwicklung abgeschlossen ist, muss jede dieser Kontrollen anschließend getestet und validiert werden.

Beispiel 2: Ein vom Endbenutzer implementiertes Sicherheitsmerkmal

Ein weiteres Beispiel für ein sicheres Code-Merkmal ist die Möglichkeit der Code-Validierung von Endbenutzer-Code, der auf einem Gerät läuft. Mit dem zukünftigen Trend zum Edge-Computing wird die Code-Validierung und die Infrastruktur zur Unterstützung dieser Funktion auf einem Edge-Gerät immer wichtiger. Die Validierung skriptfähiger Endbenutzerobjekte erfolgt nicht auf der Ebene des Herstellers, sondern auf der Ebene des Endbenutzers. Der Hersteller muss die Funktionen unterstützen, die dies ermöglichen. Die Endbenutzer müssen diese Funktionen dann auf ihren Geräten aktivieren und bei der Bereitstellung codieren.

Es ist wichtig zu beachten, dass es die Validierung einer Steuerung ist, die einen sicheren Betrieb gewährleistet. Dies geschieht nicht nur auf der Fertigungsebene, sondern in allen Phasen der Produktimplementierung. Eine Reihe von Rahmenkontrollen, die Endbenutzer für die Gerätesicherheit implementieren können, finden Sie auf der Website des Center for Internet Security (CIS) unter www.cisecurity.org.

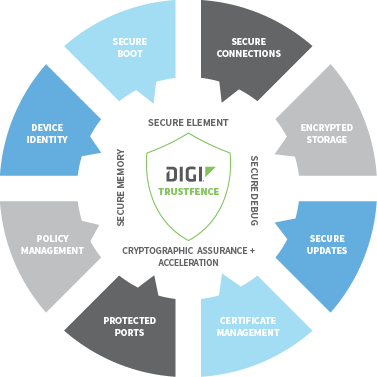

Die Digi TrustFence® genannten Sicherheitskontrollen des Herstellers umfassen Folgendes:

- Sicherer Start

- Authentifizierung und sichere Verbindungen

- Verschlüsselte Speicherung

- Sichere Updates

- Zertifikats- und Richtlinienverwaltung

- Geschützte Hardware-Ports

- Geräteidentität

- Laufende Überwachung und Unterstützung

Bei der Digi TrustFence®-Lösung handelt es sich nicht um ein einzelnes Sicherheitsmerkmal, wie etwa ein Softwareprogramm, das gehackt werden kann. Es handelt sich um einen mehrgleisigen Ansatz, der sicherstellen soll, dass die Geräte vor gängigen Angriffen geschützt sind und dass Geräteintegratoren und Endbenutzer die Fähigkeit und die Funktionen haben, die erforderlich sind, um eine sichere Konfiguration im Einsatz zu erstellen.

Die Absicht von Digi TrustFence® ist es, die sichere IoT Geschichte aus der Sicht des Herstellers zu beginnen. Wenn Sie ein Integrator oder Anwendungsentwickler sind, gibt es ähnliche Sicherheits-Frameworks wie die OWASP Top 10(www.owasp.org) für Sicherheitskontrollen auf IoT Geräten. Diese Rahmenwerke bieten Kontrollen, die in mehreren Phasen vom Hersteller bis zum Endbenutzer implementiert werden können.

Um diese Geschichte fortzusetzen, muss Ihre eigene Organisation bewerten, was Sie für einen Sicherheitsrahmen haben. Verfügt Ihr Unternehmen über eine Reihe von veröffentlichten Best Practices? Bietet Ihr Lieferant einen Sicherheitsrahmen für seine Kunden an? Setzen Sie alle verfügbaren Kontrollmechanismen vollständig um, um eine einzelne Schwachstelle zu vermeiden?

Setzen Sie sich mit uns in Verbindung, um ein Gespräch darüber zu beginnen, wie die hochentwickelte Software und die Lösungen von Digi Ihre Cybersicherheitsziele unterstützen können.

Hinweis: Dieser Blogbeitrag wurde erstmals im Dezember 2017 veröffentlicht und wurde im Dezember 2021 aktualisiert.