Milliarden von vernetzten Geräten versorgen Haushalte, Unternehmen und Industriezweige, aber die IoT bleibt ein wachsendes Problem. Bis 2030 prognostizieren Experten über

40 Milliarden IoT auf der ganzen Welt, was enorme Chancen - und ernste Risiken - mit sich bringt. Cyberkriminelle versuchen immer wieder, Schwachstellen in intelligenten Geräten auszunutzen, was zu Datenschutzverletzungen, Systemübernahmen und Störungen der realen Welt führt.

Die Sicherheit im Internet der Dinge erfordert einen proaktiven Ansatz, von starker Verschlüsselung bis hin zur sicheren Geräteverwaltung. Unternehmen, die ihre IoT nicht schützen, riskieren kostspielige Angriffe und Reputationsschäden. Und OEMs sehen sich heute einer zunehmenden Kontrolle und Anforderungen in Bezug auf die langfristige Lebenszyklus-Sicherheit und das Management der Geräte, die sie auf den Markt bringen, gegenüber. Digi bietet vertrauenswürdige IoT , die Unternehmen dabei helfen, ihre Netzwerke zu schützen und neuen Bedrohungen in einer zunehmend vernetzten Welt einen Schritt voraus zu sein.

Was ist IoT ?

Was ist IoT ? Es handelt sich um die Praxis des Schutzes von angeschlossenen Geräten, Netzwerken und Daten vor Cyber-Bedrohungen. Trotz des gestiegenen Risikobewusstseins steigen die Bedrohungen für die Cybersicherheit immer weiter an. Und es sind nicht nur IT-Teams, die sorgfältig vorgehen müssen - jeder ist dafür verantwortlich. Heutzutage verlassen sich Unternehmen und Verbraucher gleichermaßen auf vernetzte Systeme, um Automatisierung, Effizienz und Einblicke in Echtzeit zu erhalten, was bedeutet, dass starke Sicherheitsmaßnahmen unerlässlich sind.

Die Sicherheit vonIoT umfasst Verschlüsselung, sichere Authentifizierung, Firmware-Updates und Netzwerküberwachung, um unbefugten Zugriff und Datenverletzungen zu verhindern. Ohne diese Sicherheitsvorkehrungen können Angreifer Schwachstellen ausnutzen, den Betrieb stören und sensible Daten stehlen.

Unternehmen müssen proaktiv Sicherheitsprotokolle auf jeder Ebene integrieren, von der Geräteherstellung bis zur Datenübertragung. Ein gut geschütztes IoT gewährleistet Zuverlässigkeit, verhindert Ausfallzeiten und schafft Vertrauen in vernetzte Technologie. Da sich die Bedrohungen weiterentwickeln, benötigen Unternehmen robuste, anpassungsfähige Sicherheitsstrategien, um sich gegen neue Risiken in einer vernetzten Welt zu schützen.

Warum die Sicherung des IoT wichtig ist

Die Sicherung des IoT ist von entscheidender Bedeutung, da Cyberkriminelle ständig versuchen, Schwachstellen in vernetzten Geräten auszunutzen. Je mehr Branchen die IoT integrieren, desto größer ist das Risiko von Datenschutzverletzungen, finanziellen Verlusten und Betriebsstörungen.

Die Sicherung des IoT ist von entscheidender Bedeutung, da Cyberkriminelle ständig versuchen, Schwachstellen in vernetzten Geräten auszunutzen. Je mehr Branchen die IoT integrieren, desto größer ist das Risiko von Datenschutzverletzungen, finanziellen Verlusten und Betriebsstörungen.

Eine einzige Schwachstelle in einem Industriesensor, einem Smart-Home-System oder einem Gerät im Gesundheitswesen kann sensible Daten gefährden und schwerwiegende Folgen haben. Die Sicherheit von Internet-of-Things-Geräten schützt vor Hacking, unbefugtem Zugriff und Malware-Angriffen, die Unternehmen lahmlegen und Verbraucherdaten offenlegen könnten.

Die wachsende Zahl vernetzter Geräte macht Sicherheit zu einer Top-Priorität für Unternehmen und Privatpersonen gleichermaßen. Durch die Implementierung einer starken Authentifizierung, Verschlüsselung und Netzwerksegmentierung können Unternehmen ihre IoT schützen und kostspielige Cybervorfälle verhindern, die die Sicherheit, den Datenschutz und die Geschäftskontinuität gefährden.

Wirtschaftliche und betriebliche Auswirkungen von IoT

IoT können finanzielle Verluste, rechtliche Strafen und betriebliches Chaos verursachen. Ein Cyberangriff auf ein industrielles IoT kann die Produktion zum Stillstand bringen, während eine Datenpanne im IoT des Gesundheitswesens die Offenlegung von Patientendaten zur Folge haben kann, was zu Gerichtsverfahren führt.

IoT können finanzielle Verluste, rechtliche Strafen und betriebliches Chaos verursachen. Ein Cyberangriff auf ein industrielles IoT kann die Produktion zum Stillstand bringen, während eine Datenpanne im IoT des Gesundheitswesens die Offenlegung von Patientendaten zur Folge haben kann, was zu Gerichtsverfahren führt.

Im Jahr 2023 werden Cybersicherheitsvorfälle aller Art - einschließlich solcher, die IoT betreffen - Unternehmen weltweit schätzungsweise 10,5 Billionen US-Dollar kosten.

Zu den Folgen von IoT gehören:

- Einnahmeverluste durch betriebliche Ausfallzeiten

- Geldbußen für die Nichteinhaltung von Datenvorschriften

- Rufschädigung und Verlust des Kundenvertrauens

- Diebstahl von geistigem Eigentum beeinträchtigt die Wettbewerbsfähigkeit

- Erhöhte Kosten für Abhilfemaßnahmen und Cybersicherheits-Upgrades

Unternehmen müssen proaktiven Sicherheitsmaßnahmen Vorrang einräumen, um diese kostspieligen Unterbrechungen zu vermeiden und eine widerstandsfähige IoT zu erhalten.

Die weit verbreitete Einführung und Integration von Internet-verbundenen Geräten in verschiedenen Branchen erhöht die Sicherheitsrisiken. Von intelligenten Haushaltsassistenten bis hin zu industriellen Sensoren stellt jedes Gerät einen potenziellen Einstiegspunkt für Cyberkriminelle dar.

Ungepatchte Sicherheitslücken, schwache Authentifizierung und unsichere Datenübertragung stellen eine ernsthafte Bedrohung dar. Hacker können diese Lücken ausnutzen, um Ransomware-Angriffe zu starten, Daten zu stehlen oder Systeme zu manipulieren.

Die Sicherung des Internets der Dinge erfordert eine mehrschichtige Verteidigungsstrategie, die Verschlüsselung, regelmäßige Updates und Netzwerksegmentierung gewährleistet. Mit der Ausbreitung des IoT müssen Unternehmen und Verbraucher wachsam bleiben und Risiken erkennen, bevor sie zu größeren Sicherheitsvorfällen eskalieren. Die Stärkung der Gerätesicherheit verhindert kostspielige Sicherheitsverletzungen und schützt kritische Infrastrukturen vor Cyberbedrohungen.

IoT

IoT sammeln und übertragen Echtzeitdaten in allen Branchen, vom Gesundheitswesen bis zur Fertigung. Diesen Geräten mangelt es jedoch oft an integrierter Sicherheit, was sie anfällig für Cyber-Bedrohungen macht.

Angreifer können Sensordaten manipulieren und so ungenaue Messwerte in Industrieprozessen oder Patientenüberwachungssystemen verursachen. Die IoT nehmen zu, wenn Sensoren mit ungeschützten Netzwerken verbunden sind, so dass Hacker Informationen abfangen oder verändern können. Schwache Authentifizierungsprotokolle und veraltete Firmware machen sie zu leichten Zielen für Cyberkriminelle.

Ein kompromittierter Sensor kann ganze IoT stören und zu finanziellen Verlusten, Sicherheitsbedenken und Betriebsausfällen führen. Regelmäßige Software-Updates und verschlüsselte Datenübertragung helfen, diese Risiken zu mindern.

Wearables und intelligente Haushaltsgeräte

Wearables und Smart Home-Geräte erhöhen den Komfort, bergen aber auch erhebliche Sicherheitsrisiken für das Internet der Dinge. Schwache Verschlüsselung, mangelhafte Passwortverwaltung und unsichere Cloud-Verbindungen setzen Nutzerdaten Cyber-Bedrohungen aus. Hacker können diese Schwachstellen ausnutzen, um Zugang zu sensiblen Gesundheitsdaten zu erhalten oder Smart-Home-Systeme zu kapern.

Ein kompromittiertes Wearable kann biometrische Daten preisgeben, während eine gehackte Sicherheitskamera als Einstiegspunkt in Heimnetzwerke dienen kann. Diese Risiken gehen über den einzelnen Nutzer hinaus und wirken sich auf breitere IoT aus. Die Stärkung von Authentifizierungsprotokollen, die Sicherung von Cloud-Speichern und die regelmäßige Aktualisierung der Firmware tragen dazu bei, diese Bedrohungen einzudämmen und den Datenschutz und die Geräteintegrität zu gewährleisten.

Vernetzte Fahrzeuge und Drohnen

Vernetzte Fahrzeuge und Drohnen sind auf drahtlose Kommunikation angewiesen, was sie zu bevorzugten Zielen von Cyberangriffen macht. Hacker können eine schwache Authentifizierung ausnutzen, um die Kontrolle über die Navigation eines Fahrzeugs zu übernehmen oder Sicherheitsfunktionen zu deaktivieren und so Fahrgäste und Fußgänger zu gefährden. Drohnen für Lieferungen oder Überwachungszwecke sind potenziell anfällig für Entführungen, die zu gestohlenen Nutzlasten oder gefährdeten Sicherheitsvorgängen führen.

Die Sicherheit von IoT im Transportwesen erfordert Verschlüsselung, Echtzeitüberwachung und Firmware-Updates, um unbefugten Zugriff zu verhindern. Ohne angemessene Sicherheitsvorkehrungen können Angreifer GPS-Signale manipulieren, Flottenmanagementsysteme stören und Logistiknetzwerke unterbrechen. Die Stärkung der Cybersicherheit im vernetzten Transportwesen gewährleistet einen sicheren und zuverlässigen Betrieb.

Edge-Computing-Geräte

Edge-Computing-Geräte verarbeiten Daten näher an der Quelle, was die Latenzzeit verringert und die Effizienz erhöht. Ihr dezentraler Charakter macht sie jedoch anfällig für Cyber-Bedrohungen.

Ohne zentrale Aufsicht über diese verbundenen Geräte können Hacker schwache Sicherheitsprotokolle ausnutzen, um auf sensible Informationen zuzugreifen oder den Datenfluss zu unterbrechen. Beispiele für IoT sind Man-in-the-Middle-Angriffe, bei denen böswillige Akteure Daten abfangen und verändern, sowie Denial-of-Service-Angriffe, die Systeme mit Datenverkehr überlasten.

Edge-Geräte im Gesundheitswesen, in der Fertigung und in intelligenten Städten müssen starke Verschlüsselung, Zugangskontrollen und Echtzeit-Bedrohungserkennung implementieren. Ohne diese Sicherheitsvorkehrungen können Cyberkriminelle kritische Abläufe manipulieren, was zu finanziellen Verlusten und gefährdeter Sicherheit führt.

Branchen, die sich stark auf IoT stützen, sind mit erheblichen Sicherheitsrisiken konfrontiert. Im Gesundheitswesen, in der Fertigung, bei kritischen Infrastrukturen und in intelligenten Städten kam es aufgrund unzureichender Sicherheitsmaßnahmen und zunehmender Cyber-Bedrohungen zu erheblichen Sicherheitsverletzungen.

Hacker nutzen Schwachstellen aus, um Daten zu stehlen, den Betrieb zu stören und die Sicherheit zu gefährden. Zu den IoT gehören veraltete Software, ungesicherte Netzwerke und das Fehlen einer angemessenen Authentifizierung.

Die Lösungen von Digi unterstützen diese Branchen bei der Stärkung des Sicherheitsrahmens und gewährleisten zuverlässige und sichere IoT .

Einrichtungen des Gesundheitswesens

Gesundheitseinrichtungen sind bei der Patientenüberwachung, der medizinischen Bildgebung und der Intensivpflege auf IoT angewiesen. Schwache Sicherheitsprotokolle setzen Krankenhäuser jedoch Ransomware-Angriffen, Datenverletzungen und Gerätemanipulationen aus. Cyberkriminelle nutzen Schwachstellen in vernetzten medizinischen Geräten aus, um auf sensible Patientendaten zuzugreifen oder den Krankenhausbetrieb zu stören. Es steht viel auf dem Spiel - kompromittierte Systeme können Behandlungen verzögern und Leben gefährden.

Die Sicherheitsherausforderungen für das Internet der Dinge im Gesundheitswesen erfordern strenge Verschlüsselung, Echtzeitüberwachung und rechtzeitige Software-Updates, um Cyberangriffe zu verhindern.

Holen Sie sich unser White Paper

Erfahren Sie mehr über neue Vorschriften zur Cybersicherheit von Medizinprodukten

PDF herunterladen

Fertigung und kritische Infrastruktur

Das verarbeitende Gewerbe und kritische Infrastrukturen verlassen sich bei der Automatisierung, dem Lieferkettenmanagement und der Systemüberwachung auf das IoT . Cyberangriffe können den Betrieb stören, finanzielle Verluste verursachen und die öffentliche Sicherheit gefährden. Industriellen IoT mangelt es oft an starken Sicherheitsmaßnahmen, was sie zu leichten Zielen für Hacker macht.

- Triton-Malware-Angriff (2017): Hacker zielten auf industrielle Sicherheitssysteme ab und versuchten, Notabschaltfunktionen in einer saudischen petrochemischen Anlage zu deaktivieren

- Ransomware-Angriff auf die Colonial Pipeline (2021): Ein Cyberangriff legt die größte Treibstoffpipeline in den USA lahm und verursacht Treibstoffengpässe und wirtschaftliche Störungen.

- Norsk Hydro Cyberangriff (2019): Ein Ransomware-Angriff zwang einen großen Aluminiumhersteller, die Produktion zu stoppen, was zu einem Schaden von 75 Millionen Dollar führte

IoT in der Fertigung machen deutlich, dass strenge Zugangskontrollen, Echtzeit-Bedrohungserkennung und robuste Cybersicherheitsrichtlinien erforderlich sind. Die Stärkung der IoT kann kostspielige Unterbrechungen verhindern und kritische Branchen schützen.

Smart Cities

Intelligente Städte integrieren IoT für Verkehrsmanagement, öffentliche Sicherheit und Energieeffizienz. Die Herausforderungen bei der Sicherung von IoT machen diese Systeme jedoch oft anfällig für Cyberangriffe, die wichtige Dienste unterbrechen, Bürger gefährden und sensible Daten preisgeben können.

- Hack der Notfallsirene in Dallas (2017): Hacker lösten alle 156 Tornado-Sirenen aus und sorgten für Panik in der Bevölkerung und Verwirrung bei den Rettungskräften.

- Ransomware-Angriff auf die San Francisco Muni (2016): Hacker deaktivierten Fahrkartenautomaten und zwangen das Nahverkehrssystem, kostenlose Fahrten anzubieten.

- Mirai-Botnet-Angriff (2016): Im Jahr 2016 infizierte die Mirai-Malware zahlreiche IoT , wie IP-Kameras und Router, indem sie Standard-Anmeldeinformationen ausnutzte. Dies führte zu einem massiven DDoS-Angriff (Distributed Denial of Service), der wichtige Internetdienste unterbrach und Schwachstellen in Smart-City-Infrastrukturen aufzeigte.

Beispiele für IoT in intelligenten Städten zeigen, wie Cyberangriffe die Sicherheit und wichtige Dienste gefährden können. Die Stärkung der Netzwerksicherheit, Verschlüsselung und Authentifizierung kann die Risiken mindern.

Vernetzter Transport

Vernetzte Fahrzeuge und intelligente Verkehrssysteme erhöhen die Effizienz, bringen aber auch IoT mit sich. Hacker können Schwachstellen ausnutzen, um die Kontrolle über Fahrzeuge zu übernehmen, Navigationssysteme zu stören oder Daten zu stehlen.

- Jeep Cherokee Hack (2015): Sicherheitsforscher übernahmen aus der Ferne die Kontrolle über die Beschleunigung und die Bremsen eines Jeeps und deckten kritische Schwachstellen in der Fahrzeugsoftware auf

- Tesla Model S Key Fob Hack (2018): Hacker klonten Tesla-Schlüsselanhänger, um Fahrzeuge zu entriegeln und zu stehlen

- Sicherheitslücke im Webportal von Kia-Fahrzeugen (2024): Sicherheitsforscher entdeckten eine Schwachstelle im Webportal von Kia, die es ihnen ermöglichte, die Kontrolle über Internet-verbundene Funktionen von Kia-Fahrzeugen, die nach 2013 hergestellt wurden, neu zuzuweisen

Die Sicherung von IoT im Verkehrswesen erfordert verschlüsselte Kommunikation, mehrstufige Authentifizierung und strenge Zugangskontrollen, um Cyberbedrohungen zu verhindern.

Intelligente Netze und Versorgungsunternehmen

Versorgungsunternehmen verlassen sich bei der Energieverteilung, der Netzverwaltung und der Ressourcenoptimierung auf das IoT . Sicherheitsprobleme mit dem Internet der Dinge in diesem Sektor können zu großflächigen Ausfällen, wirtschaftlichen Schäden und Risiken für die öffentliche Sicherheit führen.

Die Stärkung der Cybersicherheit in intelligenten Stromnetzen erfordert eine Echtzeitüberwachung von Bedrohungen, strenge Authentifizierungsprotokolle und eine Netzwerksegmentierung, um weitreichende Störungen zu verhindern.

Verbunden und sicher bleiben - Mühelose IoT mit Digi Remote Manager

Regulatorische Rahmenbedingungen helfen Unternehmen, IoT zu erfüllen und Geräte und Netzwerke zu schützen. Standards wie GDPR und ISO/IEC 27001 legen Protokolle für Datenschutz und Risikomanagement fest. Unternehmen nutzen diese Rahmenwerke, um Verschlüsselung, sichere Authentifizierung und kontinuierliche Überwachung zu implementieren.

Die Lösungen von Digi entsprechen diesen Standards, indem sie sichere Konnektivität, Gerätemanagement und Echtzeit-Bedrohungserkennung bieten. Die Einhaltung dieser Richtlinien stärkt die Sicherheitslage, reduziert Schwachstellen und schützt IoT vor Cyber-Bedrohungen.

Gesetz über die Widerstandsfähigkeit im Cyberspace (CRA), (EU) 2024/2847

Am 10. Dezember 2024 tritt die Verordnung zum Cyber Resilience Act in Kraft. Jeder OEM auf der ganzen Welt, der plant, seine vernetzten Produkte in der EU zu vermarkten, muss sie einhalten. Die CRA verändert die EU-Produkt-Compliance-Landschaft erheblich. Durch sie werden strengere Cybersicherheitsmaßnahmen in den bestehenden Rahmen für die CE-Kennzeichnung integriert. Sie ist für alle Produkte oder Software, die digitale Elemente enthalten, verbindlich. Sowohl Hersteller als auch Händler sind während des gesamten Produktlebenszyklus verantwortlich. Die Richtlinie befasst sich mit unzureichenden Cybersicherheitsstandards in Produkten oder unzureichenden Sicherheitsupdates sowie mit der Frage, wie Verbraucher und Unternehmen feststellen können, welche Produkte sicher sind oder wie sie sie konfigurieren müssen, um ihren Schutz zu gewährleisten.

Das Digi ConnectCore®-Ökosystem bietet eine breite Palette von Secure-by-Design-Bausteinen, Software, Tools und Dienstleistungen, die die CRA-Einführung und -Einhaltung erleichtern und OEM-Kunden dabei helfen, Geräte zu entwickeln, die dieser Gesetzgebung entsprechen, die Markteinführungszeit verkürzen und - was noch wichtiger ist - die Einhaltung der Vorschriften von der Wiege bis zur Bahre gewährleisten.

NISTIR 8259

Das National Institute of Standards and Technology (NIST) hat NISTIR 8259 entwickelt, um Sicherheitsrichtlinien für IoT zu erstellen. Darin werden Best Practices für Hersteller zur Entwicklung sicherer IoT beschrieben, wobei der Schwerpunkt auf Risikobewertung, sicherer Softwareentwicklung und Lebenszyklusmanagement liegt. Die Einhaltung der Richtlinien hilft Unternehmen, Bedrohungen durch starke Authentifizierung, Firmware-Integritätsprüfungen und die Meldung von Schwachstellen einzudämmen.

Die Lösungen von Digi integrieren diese Prinzipien und bieten robuste Sicherheitskontrollen, die mit den Empfehlungen von NISTIR 8259 übereinstimmen und so zuverlässige und widerstandsfähige IoT gewährleisten.

ETSI EN 303 645

ETSI EN 303 645 setzt Maßstäbe für die Sicherheit von IoT in Europa und stellt sicher, dass die Hersteller bewährte Verfahren zur Verhinderung von Cyberangriffen anwenden. Diese Norm schreibt vor, dass die Geräte eindeutige Anmeldeinformationen verwenden, sensible Daten verschlüsseln und während ihres gesamten Lebenszyklus Software-Updates erhalten. Außerdem werden sichere Kommunikationsprotokolle und Mechanismen zur Meldung von Vorfällen gefordert. Durch die Einhaltung der Norm ETSI EN 303 645 stärken Unternehmen das Vertrauen der Verbraucher und verringern das Risiko von Sicherheitsverletzungen.

Digi unterstützt diese Anforderungen durch das Angebot von End-to-End-Sicherheitslösungen, die auf IoT zugeschnitten sind.

Gesetz zur Verbesserung der IoT

Der IoT Cybersecurity Improvement Act schreibt strenge Sicherheitsrichtlinien für von der Regierung erworbene IoT in den USA vor. Er verlangt von den Herstellern die Einhaltung grundlegender Sicherheitsstandards wie Programme zur Offenlegung von Schwachstellen, sichere Softwareentwicklung und die Einhaltung der NIST-Richtlinien. Dieses Gesetz stellt sicher, dass Regierungsbehörden nur sichere IoT einsetzen und so das Risiko von Cyber-Bedrohungen verringern.

Unternehmen, die diese Vorschriften einhalten wollen, können von den sicherheitsorientierten IoT von Digi profitieren, die Verschlüsselung, Zugangskontrollen und kontinuierliche Überwachung umfassen.

UL 2900-1 Zertifizierung

Die UL 2900-1-Zertifizierung legt IoT für vernetzte Geräte in verschiedenen Branchen fest. Sie bewertet Produkte auf der Grundlage von Software-Schwachstellen, Malware-Schutz und Verschlüsselungsstärke. Die Geräte müssen strenge Tests durchlaufen, um sicherzustellen, dass sie die Sicherheits- und Datenschutzanforderungen erfüllen. Das Erreichen dieser Zertifizierung zeigt, dass man sich der Cybersicherheit verschrieben hat, und verringert die mit IoT verbundenen Risiken.

Digi integriert die Prinzipien der UL 2900-1 in seine Lösungen und hilft Unternehmen, ihre IoT gegen Cyber-Bedrohungen zu schützen und gleichzeitig die Einhaltung der Industrienormen zu gewährleisten.

Unternehmen haben aufgrund der Komplexität, der raschen Ausbreitung und der sich entwickelnden Bedrohungen Schwierigkeiten, IoT zu sichern. Im Gegensatz zu herkömmlichen IT-Umgebungen umfassen IoT verschiedene Geräte mit unterschiedlichen Sicherheitsfunktionen, was eine Standardisierung erschwert.

Vielen vernetzten Geräten fehlt es an integrierter Sicherheit, wodurch Schwachstellen entstehen, die Angreifer ausnutzen können. Ressourcenknappheit erschwert die Sicherheitsbemühungen zusätzlich, da vielen Unternehmen das Budget, das Fachwissen oder das Personal fehlt, um zuverlässige Schutzmaßnahmen zu implementieren.

Darüber hinaus entstehen IoT durch die zunehmende Raffinesse von Cyber-Bedrohungen, einschließlich Ransomware und Botnets, die auf ungeschützte Geräte abzielen. Da sich die Angriffsflächen vergrößern, müssen Unternehmen strategische Sicherheitsmaßnahmen wie Netzwerksegmentierung, starke Authentifizierung und kontinuierliche Überwachung ergreifen.

Ohne einen proaktiven Ansatz riskieren Unternehmen Datenschutzverletzungen, Betriebsunterbrechungen und behördliche Strafen, was die Notwendigkeit eines umfassenden IoT unterstreicht.

Häufige IoT

IoT schaffen erhebliche organisatorische Risiken und bedrohen die Datenintegrität, die Systemfunktionalität und die allgemeine Betriebssicherheit. Viele Geräte verlassen sich auf schwache Authentifizierungsmechanismen, die Standardanmeldeinformationen oder leicht zu erratende Passwörter verwenden, was den unbefugten Zugriff zu einem ernsten Problem macht.

Ungesicherte Kommunikationskanäle geben sensible Daten preis, insbesondere wenn Geräte Informationen über unverschlüsselte Netzwerke oder veraltete Protokolle übertragen. Eine unzureichende Patch-Verwaltung macht IoT angreifbar, da viele Geräte keine regelmäßigen Updates oder Sicherheitsbehebungen erhalten, so dass Angreifer bekannte Schwachstellen ausnutzen können. Anfällige APIs stellen eine weitere Herausforderung dar, da schlecht gesicherte Schnittstellen Angreifern einen direkten Zugang zu kritischen Systemen verschaffen können.

Diese Sicherheitsmängel erhöhen die Wahrscheinlichkeit von Cyberangriffen und machen es für Unternehmen unerlässlich, robuste Sicherheitsprotokolle und proaktive Risikomanagementstrategien zum Schutz ihrer IoT zu implementieren.

Die Sicherung von IoT erfordert eine solide Grundlage grundlegender Schutzmaßnahmen zur Eindämmung von Cyber-Bedrohungen.

Die Geräteauthentifizierung stellt sicher, dass nur autorisierte Geräte auf Netzwerke zugreifen können, um böswilliges Eindringen zu verhindern. Die Datenverschlüsselung schützt sensible Informationen während der Übertragung und Speicherung und verringert die Gefahr von Sicherheitsverletzungen. Firmware-Updates und Patches beheben Schwachstellen und schützen die Geräte vor neuen Bedrohungen. Die rollenbasierte Zugriffskontrolle (RBAC) schränkt den Systemzugriff auf der Grundlage von Benutzerrollen ein und minimiert so die Risiken, die von nicht autorisierten Benutzern ausgehen. Die Planung der Reaktion auf Vorfälle bereitet Unternehmen darauf vor, Cyberangriffe zu erkennen, einzudämmen und wirksam zu bekämpfen.

Diese IoT schaffen einen stabilen Schutz vor sich entwickelnden Bedrohungen und verringern die Risiken im Zusammenhang mit unbefugtem Zugriff, Datenlecks und Betriebsunterbrechungen. Die Umsetzung dieser Kernmaßnahmen stärkt IoT und gewährleistet langfristige Sicherheit und Compliance.

Geräte-Authentifizierung

Eine starke Authentifizierung verhindert, dass nicht autorisierte Geräte auf Netzwerke zugreifen, und stellt sicher, dass nur verifizierte IoT innerhalb eines Ökosystems kommunizieren. Ohne diesen Schutz können Angreifer in Systeme eindringen, Daten manipulieren oder den Betrieb stören.

Die Sicherung von IoT mit robusten Authentifizierungsmethoden - wie digitalen Zertifikaten oder Multi-Faktor-Authentifizierung - verhindert Identitätsfälschungen und unbefugten Zugriff. Da IoT immer größer werden, sorgt die Authentifizierung für eine vertrauenswürdige Umgebung und verringert das Risiko, dass kompromittierte Endpunkte Sicherheitsbedrohungen einführen.

Unternehmen, die der Authentifizierung Vorrang einräumen, können die Datenintegrität, die Systemzuverlässigkeit und die Einhaltung gesetzlicher Vorschriften aufrechterhalten und so die allgemeine Sicherheit erhöhen.

Datenverschlüsselung

Die Verschlüsselung schützt sensible Daten bei der Übertragung über IoT und macht sie für unbefugte Benutzer unlesbar. Ohne sie können Hacker Übertragungen abfangen und wichtige Informationen auslesen.

Sicherheitslösungen für das IoT müssen eine Ende-zu-Ende-Verschlüsselung beinhalten, um Datenlecks zu verhindern, ob bei der Übertragung oder im Ruhezustand. Starke Verschlüsselungsprotokolle - wie AES oder TLS - gewährleisten die Vertraulichkeit und schützen alles, von persönlichen Gesundheitsdaten bis hin zu Befehlen für industrielle Kontrollsysteme.

Unternehmen, die Verschlüsselung einsetzen, verringern ihr Risiko von Cyberangriffen, stärken das Vertrauen der Verbraucher und erfüllen die weltweiten Sicherheitsvorschriften.

Firmware-Updates und Patches

IoT benötigen regelmäßige Firmware-Updates, um Schwachstellen zu beheben und den Schutz vor Cyber-Bedrohungen zu stärken. Ohne regelmäßige Patches können Angreifer veraltete Software ausnutzen und ganze Netzwerke gefährden.

Die IoT hängt davon ab, dass Hersteller und Nutzer Sicherheits-Patches zeitnah bereitstellen, um neu entdeckte Schwachstellen zu beheben. Automatisierte Aktualisierungsmechanismen tragen dazu bei, dass Geräte geschützt bleiben, ohne dass manuelle Eingriffe erforderlich sind.

Unternehmen, die der Firmware-Wartung Vorrang einräumen, verringern ihre Anfälligkeit für Cyber-Risiken, verhindern die unbefugte Kontrolle von IoT und halten Datensicherheitsstandards ein. Die ständige Aktualisierung der Geräte erhöht die Zuverlässigkeit und den langfristigen Schutz.

Rollenbasierte Zugriffskontrolle (RBAC)

RBAC schränkt den Systemzugriff auf der Grundlage von Benutzerrollen ein und minimiert so unbefugte Interaktionen mit IoT und sensiblen Daten. Sicherheitslösungen für das Internet der Dinge müssen Maßnahmen zur Zugriffskontrolle beinhalten, um sicherzustellen, dass nur autorisiertes Personal Konfigurationen ändern, Daten abrufen oder Befehle ausführen kann.

Durch die Einschränkung von Benutzerberechtigungen je nach Aufgabenbereich können Unternehmen Insider-Bedrohungen und versehentliche Fehlkonfigurationen verhindern. Die Implementierung von RBAC verbessert die allgemeine Sicherheitslage, reduziert Angriffsflächen und gewährleistet die Einhaltung von Datenschutzbestimmungen.

Unternehmen, die strenge Zugangskontrollen durchsetzen, stärken die IoT und verringern betriebliche Risiken.

Planung der Reaktion auf Vorfälle

Eine gut definierte Strategie zur Reaktion auf Vorfälle bereitet Unternehmen darauf vor, Cyber-Bedrohungen, die auf IoT abzielen, zu erkennen, einzudämmen und zu beseitigen. Ohne einen Plan können Sicherheitsverletzungen eskalieren und zu längeren Ausfallzeiten und finanziellen Verlusten führen.

Ein solider Rahmen für die Reaktion auf Vorfälle umfasst die Erkennung von Bedrohungen in Echtzeit, schnelle Eindämmungsmaßnahmen und klare Wiederherstellungsprotokolle. Unternehmen müssen außerdem regelmäßig Simulationen durchführen, um ihre Reaktionsfähigkeiten zu verfeinern. Eine proaktive Planung sorgt für minimale Unterbrechungen, wenn Angriffe auftreten, und stärkt die Widerstandsfähigkeit und die Aufrechterhaltung der Geschäftskontinuität angesichts der sich entwickelnden Cyber-Bedrohungen.

Die Sicherung von IoT erfordert einen mehrschichtigen Ansatz, der proaktive Verteidigungsstrategien und starke Sicherheitsrahmenwerke kombiniert. Unternehmen müssen Geräteauthentifizierung, Netzwerksegmentierung und Verschlüsselung implementieren, um sensible Daten zu schützen.

Regelmäßige Software-Updates und solide Zugangskontrollrichtlinien verringern die Risiken durch neue Bedrohungen. Die Festlegung klarer Verfahren für die Reaktion auf Zwischenfälle sorgt für eine rasche Schadensbegrenzung, wenn Angriffe auftreten.

Durch die Übernahme dieser Best Practices stärken Unternehmen ihre IoT , minimieren Schwachstellen und sorgen gleichzeitig für betriebliche Effizienz und Datenintegrität. Proaktive Sicherheitsmaßnahmen schaffen widerstandsfähige, vertrauenswürdige IoT .

Implementierung einer Zero-Trust-Architektur

Zero-Trust-Sicherheit stellt sicher, dass jedes Gerät, jeder Benutzer und jede Netzwerkanfrage einer strengen Überprüfung unterzogen wird, bevor der Zugriff gewährt wird. Dieser Ansatz schützt vor unbefugtem Zugriff, seitlichen Angriffen und Insider-Bedrohungen.

Unternehmen müssen den Zugriff mit den geringsten Rechten, kontinuierliche Authentifizierung und Segmentierung durchsetzen, um die Gefährdung zu verringern. Die IoT profitiert von einem Zero-Trust-Framework, das blinde Flecken beseitigt und sensible Daten an jedem Interaktionspunkt schützt.

- Erzwingen Sie eine kontinuierliche Authentifizierung und Autorisierung für alle Netzwerkinteraktionen

- Anwendung von Mikrosegmentierung, um kritische Systeme zu isolieren und die Gefährdung zu begrenzen

- Implementierung kontextbezogener Zugangskontrollen, die sich an Echtzeit-Sicherheitsbedingungen anpassen

Segment IoT

Die Segmentierung von Netzwerken verhindert, dass sich IoT auf eine breitere Infrastruktur auswirken. Die Schaffung isolierter Netzwerkzonen schränkt den unbefugten Zugriff ein und hindert Angreifer daran, sich zwischen Systemen zu bewegen.

Unternehmen sollten strenge Netzwerkrichtlinien implementieren, die die Kommunikation zwischen den Segmenten kontrollieren. Die IoT profitiert von der Segmentierung, da sie potenzielle Bedrohungen eindämmt und Angriffsflächen reduziert.

- Einrichtung von VLANs zur Trennung des IoT von den Kernsystemen des Unternehmens

- Verwendung von Firewalls und ACLs zur Steuerung und Überwachung des Datenaustauschs zwischen Segmenten

- Kontinuierliche Analyse des Datenverkehrs zwischen den Segmenten, um ungewöhnliche Verhaltensweisen oder Bedrohungen zu erkennen

Sichere Geräte an Bord

Ein sicherer Onboarding-Prozess verhindert, dass kompromittierte oder betrügerische Geräte in IoT eindringen. Unternehmen müssen Authentifizierungs- und Validierungsschritte implementieren, um die Geräteintegrität vor der Bereitstellung zu überprüfen. Die Sicherheit der IoT verbessert sich, wenn Unternehmen sicherstellen, dass jedes Gerät strenge Bereitstellungs- und Konfigurationsrichtlinien befolgt.

- Zuweisung eindeutiger kryptografischer Schlüssel oder digitaler Zertifikate zur sicheren Authentifizierung

- Erzwingen Sie starke, eindeutige Anmeldedaten als Ersatz für werkseitige Standardpasswörter

- Verwendung sicherer Boot-Prozesse zur Überprüfung der Firmware- und Systemintegrität

Verstärkung der Datenverschlüsselung

Eine starke Verschlüsselung schützt sensible Daten in IoT vor unbefugtem Zugriff und Manipulationen. Unternehmen sollten fortschrittliche kryptografische Techniken einsetzen, um die Datenübertragung und -speicherung zu sichern.

Die Implementierung von Verschlüsselung gewährleistet die Einhaltung von Industriestandards und mindert gleichzeitig die Risiken von Sicherheitsverletzungen. Die IoT hängt von verschlüsselter Kommunikation ab, um die Vertraulichkeit zu wahren.

- Einsatz von AES-256 oder ECC für zuverlässige Verschlüsselung

- Sichern Sie sensible Daten mit TLS 1.3 oder VPN-Tunneling-Protokollen

- Wechseln Sie die Verschlüsselungsschlüssel regelmäßig, um mögliche Kompromisse zu vermeiden.

Nutzung von Tools zur Erkennung und Überwachung von Bedrohungen

Proaktive Bedrohungserkennung identifiziert und entschärft Sicherheitsvorfälle, bevor sie eskalieren. KI-gestützte Überwachungstools analysieren die Netzwerkaktivität, erkennen Anomalien und liefern Echtzeitwarnungen.

Unternehmen müssen automatisierte Abwehrmechanismen integrieren, um IoT vor sich entwickelnden Bedrohungen zu schützen. Im Grunde genommen minimiert die kontinuierliche Überwachung IoT effektiv.

- Einsatz von KI-gesteuerten IDS/IPS zur Analyse des Netzwerkverkehrs und Erkennung von Eindringlingen

- Verwendung von SIEM-Tools zur Sammlung von und Reaktion auf Sicherheitsereignisse in IoT

- Implementieren Sie Verhaltensanalysen, um abnormale Geräteaktivitäten zu erkennen.

Datenminimierung praktizieren

Die Minimierung der Datenerfassung verringert die Gefahr von Datenschutzverletzungen und gewährleistet gleichzeitig die Einhaltung der Datenschutzbestimmungen. IoT sollten nur wesentliche Informationen speichern, um unnötige Risiken zu vermeiden.

Unternehmen müssen klare Richtlinien festlegen, um die Datenspeicherung zu begrenzen und die Aufbewahrung zu optimieren. Oft ist es eine einfache Strategie, die IoT durch die Reduzierung des Volumens sensibler Daten zu verringern.

- Erfassen Sie nur die für die IoT erforderlichen Mindestdaten

- Vermeiden Sie die Speicherung redundanter oder unnötiger Informationen auf IoT

- Regelmäßige Überprüfung und Optimierung der Datenaufbewahrungsrichtlinien, um sie mit den besten Sicherheitsverfahren in Einklang zu bringen

Integration von Drittanbietern einschränken

Dienste von Drittanbietern bergen potenzielle Sicherheitsschwachstellen, die IoT gefährden können. Unternehmen sollten externe Anbieter prüfen und strenge Sicherheitsrichtlinien für Integrationen durchsetzen. Die IoT verbessert sich, wenn Unternehmen die Abhängigkeit von ungeprüften Drittanbieterlösungen minimieren.

- Beschränken Sie Integrationen auf vertrauenswürdige Anbieter mit bewährten Sicherheitsstandards

- Verwenden Sie Sandbox-Umgebungen, um APIs von Drittanbietern vor der vollständigen Bereitstellung zu testen.

- Durchführung regelmäßiger Prüfungen von Diensten Dritter, um Schwachstellen zu ermitteln

Blockchain für Geräte- und Datensicherheit nutzen

Die Blockchain-Technologie erhöht die IoT , indem sie dezentralisierte und fälschungssichere Transaktionsaufzeichnungen bereitstellt. Unternehmen können Blockchain für eine sichere Authentifizierung, Datenvalidierung und automatisierte Geräteinteraktionen implementieren. Die Sicherung von IoT mit Blockchain verhindert Datenmanipulationen und stärkt die allgemeine Netzwerkintegrität.

- Nutzung der Blockchain zur Zuweisung unveränderlicher Identitäten für IoT

- Nutzung von Smart Contracts für automatisierte und sichere Datentransaktionen

- Sicherstellung der Datenintegrität in dezentralen IoT

Implementierung einer Hardware-Vertrauenswurzel

Hardware Root of Trust erhöht die Sicherheit auf Geräteebene, indem kryptografische Funktionen in die IoT eingebettet werden. Unternehmen müssen sicherstellen, dass sich Geräte sicher authentifizieren und unbefugte Änderungen verhindern können. Die IoT profitiert von hardwarebasierten Vertrauensmechanismen, die einen überprüfbaren Identitätsschutz bieten.

- Verwendung von hardwaregestützter Verschlüsselung zur sicheren Authentifizierung der Geräteidentität

- Einrichtung manipulationssicherer Mechanismen zur Erkennung nicht autorisierter Änderungen

- Aktivieren Sie Secure Boot, um die Integrität der Firmware vor dem Systemstart zu überprüfen.

Pläne für die Reaktion auf Zwischenfälle aufstellen

Eine gut definierte Strategie für die Reaktion auf Vorfälle gewährleistet eine schnelle Eindämmung von Sicherheitsvorfällen. Unternehmen müssen strukturierte Playbooks für den Umgang mit IoT entwickeln und regelmäßig Simulationen durchführen, um besser vorbereitet zu sein. Die IoT sinken, wenn Unternehmen proaktiv auf Bedrohungen reagieren.

- Definition klarer Rollen und Zuständigkeiten für Reaktionsteams auf Vorfälle

- Entwicklung angriffsspezifischer Playbooks für Bedrohungen wie Ransomware und DDoS-Angriffe

- Durchführung regelmäßiger Reaktionsübungen zur Verfeinerung der Wiederherstellungsstrategien

Schulung und Befähigung von Teams

Die Schulung von Teams zu IoT stärkt die allgemeine Verteidigungsposition eines Unternehmens. Die Mitarbeiter sollten bewährte Sicherheitsverfahren verstehen, potenzielle Bedrohungen erkennen und standardisierte Protokolle befolgen. Die IoT verbessert sich, wenn Unternehmen in kontinuierliche Weiterbildung investieren.

- Durchführung von Schulungen zum Sicherheitsbewusstsein, die auf IoT Risiken zugeschnitten sind

- Festlegung klarer Richtlinien für die Gerätenutzung, Wartung und Software-Updates

- Ermutigung der Mitarbeiter, Anomalien oder verdächtige Aktivitäten sofort zu melden

Robuste Sicherheitskonformität sorgt dafür, dass IoT gegen die sich entwickelnden Cyber-Bedrohungen widerstandsfähig bleiben. Entwickler und Designer müssen starke Authentifizierung, Verschlüsselung und Echtzeitüberwachung integrieren, um Geräte und Netzwerke zu schützen. Die Implementierung proaktiver Sicherheitsrahmen verhindert unbefugten Zugriff und Datenverletzungen.

Digi bietet branchenführende Lösungen - wie Zigbee 3.0-Sicherheit - die auf verschiedene IoT zugeschnitten sind, von Smart Cities bis hin zur industriellen Automatisierung. Entdecken Sie die fortschrittlichen Sicherheitstools von Digi, um den Geräteschutz zu verbessern, die Compliance zu wahren und Ihre IoT zu sichern. Stärken Sie Ihre Sicherheitsstrategie mit dem Fachwissen und den innovativen Lösungen von Digi für langfristigen Geräteschutz.

Smart City IoT

Die Sicherheit einer intelligenten Stadt hängt von einer zuverlässigen drahtlosen Verbindung mit hoher Bandbreite ab.

Die Lösungen von Digi versetzen Sicherheitsexperten in die Lage, Videostreams von Drohnen, Kameras und Sensoren in Echtzeit zu übertragen und so ein sofortiges Situationsbewusstsein zu gewährleisten. Die Fernalarmüberwachung minimiert unnötige Besuche vor Ort und verhindert falsche Einsätze der Strafverfolgungsbehörden. Benutzer können über mobile Geräte nahtlos mit Sicherheitssystemen interagieren, Alarme empfangen und ihre Smart-City-Infrastrukturen fernsteuern.

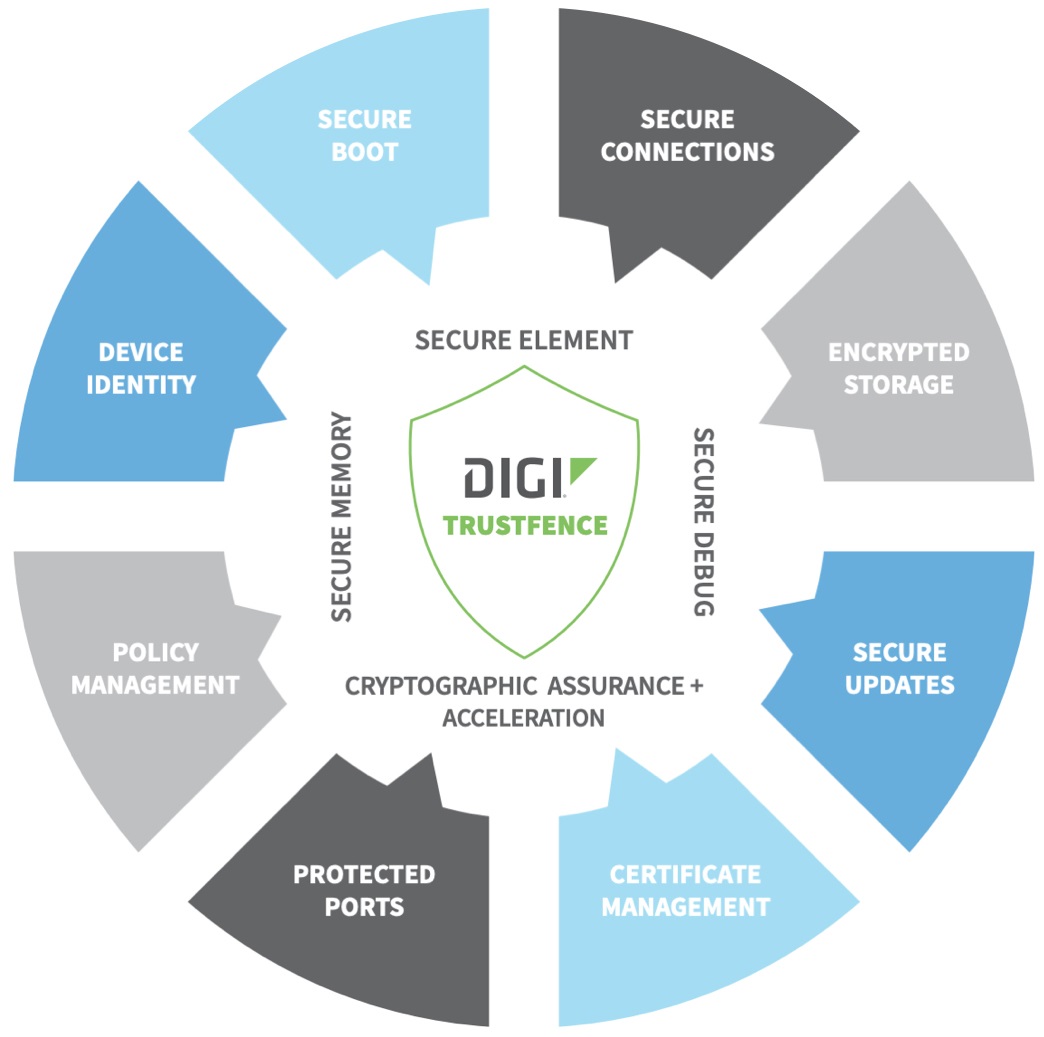

Digi TrustFence, ein Sicherheitsrahmen für IoT

Digi TrustFence® verbessert die IoT durch die Integration einsatzbereiter Funktionen wie sicheres Booten, sichere Firmware-Updates, verschlüsseltes Dateisystem und Manipulationserkennung. Die sichere Boot-Validierung stellt sicher, dass nur autorisierter Code auf den Geräten ausgeführt wird. Gehärtete Hardware und Netzwerkports verhindern unbefugten Zugriff, während die Netzwerkauthentifizierung die Verwaltung der Geräteidentität stärkt.

Digi TrustFence® verbessert die IoT durch die Integration einsatzbereiter Funktionen wie sicheres Booten, sichere Firmware-Updates, verschlüsseltes Dateisystem und Manipulationserkennung. Die sichere Boot-Validierung stellt sicher, dass nur autorisierter Code auf den Geräten ausgeführt wird. Gehärtete Hardware und Netzwerkports verhindern unbefugten Zugriff, während die Netzwerkauthentifizierung die Verwaltung der Geräteidentität stärkt.

Digi TrustFence bietet Sicherheit durch Design und verbessert die Sicherheit von der Bereitstellung an. Das verschlüsselte Dateisystem schützt die Datenintegrität und die Manipulationserkennung bietet einen Mechanismus zur Erkennung unbefugter Zugriffsversuche auf das System, wie z. B. das Öffnen des Gehäuses, was Digi TrustFence zu einem zuverlässigen Rahmen für die Sicherung von IoT macht.

Digi ConnectCore Security Services, die OEMs bei der Absicherung von IoT während ihres gesamten Lebenszyklus unterstützen. Diese Sicherheitsdienste bieten eine Nachverfolgung von Schwachstellen, kuratierte Schwachstellenberichte, die kritische Probleme hervorheben, und eine Sicherheitssoftwareschicht für eine effektive Bedrohungsabwehr.

Digi ConnectCore Security Services, die OEMs bei der Absicherung von IoT während ihres gesamten Lebenszyklus unterstützen. Diese Sicherheitsdienste bieten eine Nachverfolgung von Schwachstellen, kuratierte Schwachstellenberichte, die kritische Probleme hervorheben, und eine Sicherheitssoftwareschicht für eine effektive Bedrohungsabwehr.

OEM-Kunden erhalten fachkundige Beratung und Unterstützung bei der Integration von Patches und Fixes für ihre Digi ConnectCore Systeme. Entwickler, die Digi ConnectCore nutzen, profitieren von verbesserten Sicherheitstools, die sicherstellen, dass ihre eingebetteten Systeme vor sich entwickelnden Cyber-Bedrohungen geschützt bleiben.

Digi ConnectCore Cloud Services unterstützen die Sicherheitswartung, bieten sichere und zuverlässige OTA-Software-Updates (Over-the-Air) und ermöglichen Prozessautomatisierung, Überwachung, Fernverwaltung von Geräten und Kostensenkung.

Digi ConnectCore Cloud Services unterstützen die Sicherheitswartung, bieten sichere und zuverlässige OTA-Software-Updates (Over-the-Air) und ermöglichen Prozessautomatisierung, Überwachung, Fernverwaltung von Geräten und Kostensenkung.

Digi ConnectCore Cloud Services bieten auch Mechanismen zur sicheren Verteilung von Produkt-Updates, um sicherzustellen, dass Schwachstellen rechtzeitig und gegebenenfalls automatisch behoben oder entschärft werden. Unsere Cloud-Services gewährleisten eine sichere Edge-to-Cloud-Kommunikation, die TLS, zertifikatsbasierte Authentifizierung und Verschlüsselung unterstützt.

Außerdem können OEM-Geräteflotten automatisch gescannt, aktualisiert und in Übereinstimmung mit der festgelegten Konfiguration gewartet werden. Durch die Nutzung unserer Cloud-Plattform können OEM-Kunden Zeit sparen, Fehler reduzieren, den Aufwand minimieren und die Skalierung verwalten, wenn Konfigurationsaktualisierungen erforderlich sind, sowie Konsistenz und Standardisierung für alle im Feld eingesetzten Geräte sicherstellen.

FAQ zur IoT

Warum ist IoT wichtig?

IoT verarbeiten häufig sensible Daten und sind in kritische Systeme wie das Gesundheitswesen, intelligente Häuser, die Fertigung und das Transportwesen integriert. Aufgrund ihrer Konnektivität und der oft begrenzten integrierten Schutzmechanismen sind sie anfällig für Angriffe. Schlechte Sicherheit kann dazu führen:

- Datenschutzverletzungen und Verstöße gegen den Datenschutz

- Erstellung von Botnetzen (z. B. Mirai)

- Unterbrechung von Diensten (DDoS-Angriffe)

- Physische Bedrohungen in industriellen oder medizinischen Umgebungen

IoT umfasst einen Secure-by-Design-Ansatz sowie die Integration von Best Practices während und nach der Bereitstellung, einschließlich geeigneter Verschlüsselungs- und Authentifizierungsmaßnahmen, physischer Gerätesicherheit und laufender Geräteüberwachung und Firmware-Updates während des Produktlebenszyklus. Wenden Sie sich an Digi, um Ihr Streben nach sicheren vernetzten Lösungen und Dienstleistungen zu unterstützen.

Was sind die häufigsten IoT ?

Zu den häufigsten IoT gehören:

- Schwache/defekte Passwörter

- Unverschlüsselte Kommunikation

- Veraltete Firmware/Software

- Schlechte physische Sicherheit

- Fehlende Netzsegmentierung

- Unbefugter Fernzugriff

- Unsichere APIs

Digi International ist Branchenführer bei der Unterstützung sicherer, vernetzter Systeme mit seinem integrierten Digi TrustFence® Sicherheits-Framework, sicheren, eingebetteten Systemen und Konnektivitätslösungen sowie unterstützenden Dienstleistungen.

Wie können Nutzer ihre IoT sichern?

Hier sind einige bewährte Verfahren für Endbenutzer:

- Ändern Sie die Standard-Anmeldeinformationen sofort nach der Einrichtung

- Regelmäßige Aktualisierung der Firmware, um bekannte Schwachstellen zu beheben

- Deaktivieren unnötiger Dienste oder Funktionen

- Aktivieren Sie die Verschlüsselung (z. B. TLS, VPN) für die Datenübertragung

- Verwenden Sie ein separates Netzwerk für IoT (z. B. Gast-Wi-Fi)

- Überprüfen Sie die Datenschutzeinstellungen, um die gemeinsame Nutzung von Daten einzuschränken.

Was sollten IoT tun, um die Sicherheit zu gewährleisten?

Die Hersteller sollten die Grundsätze des "Security-by-Design" anwenden:

- Sicherer Start und Hardware-Root of Trust

- Verschlüsselte Firmware-Updates (OTA)

- Sichere APIs und Authentifizierungsmechanismen

- Lebenszyklusunterstützung für Patches und Sicherheitsupdates

- Einhaltung von Normen und Cybersicherheitsvorschriften wie NIST, ETSI EN 303 645, ISO/IEC 27400 und dem Cyber Resilience Act

- Sicherheitstests während der Entwicklung und nach der Bereitstellung

Gibt es Vorschriften für die IoT ?

Ja, die IoT werden weltweit verschärft:

- U.S.A.: IoT Cybersecurity Improvement Act, NIST-Richtlinien

- EU: Cyber Resilience Act (CRA), GDPR-Implikationen für Daten

- UK: Gesetz über Produktsicherheit und Telekommunikationsinfrastruktur (PSTI)

- Globale Normen: ETSI EN 303 645, ISO/IEC 27400, IEC 62443

Diese Rahmenwerke fördern die grundlegenden Sicherheitsanforderungen für IoT für Verbraucher und Industrie. Beachten Sie, dass die Vorschriften sowohl Produkte betreffen, die in diesen Regionen entwickelt werden, als auch Produkte, die in diesen Regionen verkauft werden sollen. So müssen Hersteller, die ihre Produkte für den Verkauf in der Europäischen Union mit dem CE-Zeichen versehen wollen, den Cyber Resilience Act einhalten.

Wie schützt die Verschlüsselung IoT ?

Die Verschlüsselung schützt Daten im Ruhezustand (auf dem Gerät gespeichert) und bei der Übertragung (beim Transport über das Netz). Sie gewährleistet:

- Vertraulichkeit: Nur autorisierte Personen können die Daten lesen

- Integrität: Verhindert unautorisierte Änderungen

- Authentifizierung: Bestätigt die Identität von Geräten oder Benutzern

Zu den gängigen Verschlüsselungswerkzeugen gehören TLS/SSL, AES und VPNs.

Was ist Secure Boot und warum ist es wichtig?

Secure Boot stellt sicher, dass ein Gerät nur Firmware ausführt, die digital signiert und verifiziert ist. Es schützt vor:

- Eingriffe in die Firmware

- Einschleusen von Malware während des Bootvorgangs

- Ausführen von nicht autorisiertem Code von Drittanbietern

Dies ist die Grundlage für den Aufbau eines vertrauenswürdigen IoT .

Können IoT aus der Ferne aktualisiert werden?

Ja, diese Methode ist als Over-the-Air (OTA)-Update bekannt. Diese Updates sind für die laufende Wartung der eingesetzten Geräte von entscheidender Bedeutung, und diese Fähigkeit wird von den OEMs aufgrund von Vorschriften wie dem Cyber Resilience Act zunehmend gefordert. Sichere OTA-Systeme müssen:

- Überprüfung der digitalen Signaturen von Updates

- Verschlüsselte Kanäle verwenden

- Pflege von Aktualisierungsprotokollen und Prüfpfaden

- Vermeiden Sie ein Bricking der Geräte bei einem Ausfall

Sichere OTA-Funktionen tragen dazu bei, einen langfristigen Schutz vor sich entwickelnden Bedrohungen zu gewährleisten.

Welche Rolle spielt die KI/ML für die IoT ?

KI und maschinelles Lernen können das:

- Erkennen von anomalem Verhalten (Intrusion Detection)

- Identifizierung von Zero-Day-Bedrohungen

- Automatisieren Sie die Reaktion auf Vorfälle

- Überwachung von Geräte- und Netzwerkaktivitäten in großem Umfang

Sie sind besonders nützlich für groß angelegte IoT .

Wie testet man die Sicherheit eines IoT ?

Die Sicherheitsprüfung kann Folgendes umfassen:

- Penetrationstests

- Scannen auf Schwachstellen

- Fuzz-Testing von Schnittstellen und Protokollen

- Modellierung von Bedrohungen

- Codeüberprüfung und statische Analyse

Die Tests sollten während der Entwicklung und nach der Einführung ─ während des gesamten Produktlebenszyklus - stattfinden.

Was bedeutet Zero Trust im IoT?

Zero Trust bedeutet "vertraue nie, überprüfe immer". Angewandt auf das IoT:

- Geräte müssen sich vor dem Zugriff authentifizieren

- Der Zugriff mit den geringsten Rechten wird durchgesetzt

- Kontinuierliche Überwachung ist erforderlich

- Geht davon aus, dass Verstöße unvermeidlich sind und eingedämmt werden

Zero Trust wird zu einer Schlüsselstrategie für sichere IoT .

Digi kann Ihr Unternehmen bei der Planung, dem Entwurf und der Bereitstellung von sicheren IoT mit den angeschlossenen Lösungen, Fernüberwachungs- und -verwaltungslösungen und Dienstleistungen unterstützen, die zum Schutz Ihres Unternehmens, Ihrer Geräte und Daten beitragen. Kontaktieren Sie einen Digi-Experten, um loszulegen.

Nächste Schritte